信息搜集指南

信息搜集

信息搜集大致可分为两部分,被动信息搜集和主动信息搜集,主要需要搜集目标的组织架构,资产信息和人员信息等,一次好的信息搜集是渗透测试成功的必备基础

假身份准备

渗透过程中必要准备假身份,邮箱接码,短信接码平台

假信息生成:xialiao插件(bp)

https://github.com/smxiazi/xia_Liao/releases

代理池

https://www.proxy-list.download/HTTP

https://awmproxy.net/freeproxy.php

https://github.com/zqHero/FreeIpAgent/blob/master/Ips.txt

https://www.kuaidaili.com/free/

http://www.ip3366.net/free/

https://www.89ip.cn/

http://www.kxdaili.com/dailiip.html

https://www.zdaye.com/Free/

https://proxy.scdn.io/

https://proxy.ip3366.net/free/

https://list.proxylistplus.com/Fresh-HTTP-Proxy-List-1

免实名流量卡:

http://bk.eyshop.cn/?thread-1.htm

回连平台

https://webhook.site

dnslog.cn

手机接码:

https://www.uomsg.com/appweb/main.html

https://www.smsonline.cloud/zh/country/china

https://sms.qisms.com/index

https://sms-activate.org/

邮箱接码:

所谓的十分钟邮箱类

http://www.yopmail.com/zh/

https://10minutemail.com/

https://10minutemail.net/

https://www.guerrillamail.com/zh/inbox

http://www.fakemailgenerator.com/

https://temp-mail.org/en/

https://www.guerrillamail.com/

http://tool.chacuo.net/mailsend

https://maildrop.cc/

http://tool.chacuo.net/mailanonymous

https://tempmail.altmails.com/

https://www.snapmail.cc/

https://www.linshi-email.com/

匿名邮箱

https://mail.protonmail.com/inbox

https://www.fastmail.com/

https://github.com/xyfir/ptorx

https://tutanota.com/

MD5解密

https://www.somd5.com/

https://md5hashing.net/

https://pmd5.com/

https://crackstation.net/

https://www.cmd5.com/

http://www.xmd5.com/

http://ttmd5.com/

https://www.t007.cn/

好Payload和字典以及知识库

https://github.com/swisskyrepo/PayloadsAllTheThings

https://www.ired.team/offensive-security/

https://attack.mitre.org/

https://book.hacktricks.xyz/

漏洞库

https://www.nextrap.net/

https://rss.biu.life/

https://cn-sec.com/archives/category/%E5%AE%89%E5%85%A8%E6%BC%8F%E6%B4%9E

https://mrxn.net/jswz/page/1

https://securityvulnerability.io/

nuclei官网

CVE合集:https://fedisecfeeds.github.io/

各种wy876遗留版:https://github.com/eeeeeeeeee-code/POC/tree/main

wooyun 历史漏洞库:http://www.anquan.us/

漏洞银行:https://www.bugbank.cn/

360 补天:https://www.butian.net/

教育行业漏洞报告平台:https://src.edu-info.edu.cn/login/

seebug:https://paper.seebug.org/

CNVD:http://www.cnvd.org.cn/

Exploit Database: https://www.exploit-db.com

Vulners: https://vulners.com

zone-h:http://zone-h.org/archive?hz=1

Sploitus: https://sploitus.com

历史界面:wayback:https://archive.org/web/

工具:waybackurls:https://github.com/tomnomnom/waybackurls

阿里云漏洞库 OSCS开源安全情报 qianxin威胁情报 微步漏洞通告 启明星辰漏洞通告

Known Exploited Vulnerabilities Catalog

Apache Struts2 Security Bulletins

0daytoday

NVD(美国国家安全区漏洞库)

被动信息搜集

被动信息搜集又称开源情报,是指能在网上使用各种开放的被动的方法来进行的信息搜集,比如whois查询,dns解析查询,子域名证书查询,icp备案查询,seo查询,域名信息反查等等,这类搜集往往是正常的交互,目标几乎不会有感知

组织架构信息和主域名资产搜集

我们可以使用小蓝本,天眼查,企查查等平台来查询目标的相关组织架构,资产要精确定位,如子公司,孙公司,一般选择控股占比%50以上的单位,并要确认是否目标单位确认资产,组织架构,工商数据信息来源大致如下:

- 爱企查

- 企查查

- 天眼查 根据前面获取的企业名称可以获取目标企业的微信公众号、微博、备案站点、APP、软件著作权等信息

- 启信宝

- 小蓝本

- icp官网备案查询:https://beian.miit.gov.cn/#/Intergrated/index 可以查询该单位备案的其它网站

- 公安部备案查询重点关注企业股权架构,网站icp备案信息,对外公布的产品(小程序,公众号app,iot设备等),法人电话邮箱等信息,以获取控股子公司名称,收集边缘子公司资产,获取备案根域名,获取其他互联网资产,收集用户名等信息

可以使用工具:https://github.com/wgpsec/ENScan_GO

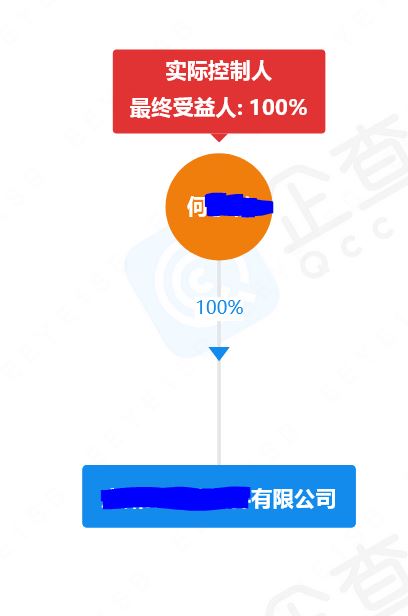

这里使用企查查的股权穿透图,可以看到这家公司的组织架构情况,可以看到,这家公司完全由一个股东掌握,旗下没有子公司和其他组织架构:

在天眼查和爱企查上得到了相同的结果,可以基本确定这个企业只有这一家公司

同时我们还可以获得人员的一些相关信息,比如老板的姓名,电话,邮箱,公司的官网等,为下一步的资产搜集和钓鱼做准备

还可进入官网,搜集相关的电话和联系方式,结合这些信息和SGK工具,基本能得到一些人员的个人敏感信息,接下来可以检查以下这些信息,筛选处有效的供下面的流程使用

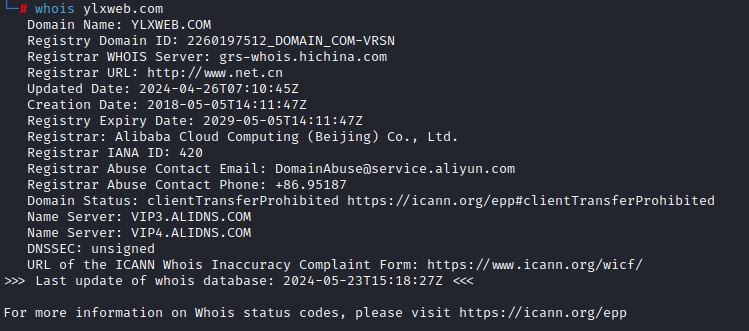

whois

whois对测试中小型网站比较有用,因为其whois注册人信息往往就是管理员的信息,通过注册人的手机号码,姓名,邮箱等信息,可以反查处所注册过的域名,扩大暴露面

常用whois查询网站:

- 爱站 https://whois.aizhan.com/

- 站长之家 http://whois.chinaz.com/

- VirusTotal 国外

- 微步

- 全球whois查询

- ViewDNS

- who.is https://who.is/

- 阿里云域名信息查询 https://whois.aliyun.com

- 腾讯查询 https://whois.cloud.tencent.com/

- 中国互联网信息中心 http://ipwhois.cnnic.net.cn/

- Bugscanner http://whois.bugscaner.com

- 国外BGP https://bgp.he.net

- IP138网站 https://site.ip138.com/

- ICANN LOOKUP https://lookup.icann.org/

- 狗狗查询 https://www.ggcx.com/main/integrated

......

常用whois反查:

- 邮箱反查:http://whois.chinaz.com/reverse?ddlSearchMode=1

- 注册人反查:http://whois.chinaz.com/reverse?ddlSearchMode=1

- 电话反查:http://whois.chinaz.com/reverse?ddlSearchMode=1

- 微步

- 4.cn

- 西部数码

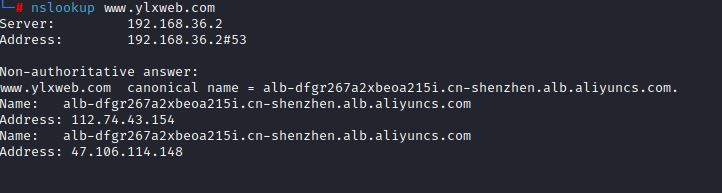

- ViewDNS使用kali查询其官网相关信息(也可以用在线的),不过自从新的政策出台后,whois的数据变少了,以下是nslookup结果示例:

ICP备案查询

查到ICP备案号后,可以结合测绘引擎,或者icp反查来查找更多主域名:

常用查询网站:

https://beian.miit.gov.cn/#/Integrated/index

https://www.beianx.cn/

https://icp.chinaz.com/SEO查询

常用查询网:

https://www.aizhan.com/cha/

http://seo.chinaz.com/

Wayback Machine网页快照

https://web.archive.org/

需要科学上网,可以查看这个域名以前的网页的一些信息

社交媒体,开发教程等敏感信息

可以尝试在抖音,快手,小红书,白马盘,语雀等平台搜索相关目标关键词(比如找edu账号),可以搜到很多信息,还可以尝试翻找部署教程视频,说明书等,有时可以找到暴露的测试账号甚至密码

网盘搜索

在线平台:

https://lzpan.com/

凌风云:https://www.lingfengyun.com/

蓝菊花:http://www.lanjuhua.com/

大力盘:https://www.dalipan.com/

猪猪盘:http://www.zhuzhupan.com/

PanSou:http://www.pansou.com/

盘飞飞:https://panfeifei.com/

白马盘

搜索关键词

关键词一般以单位名称、别称、产品业务等

爬虫:

https://github.com/search?q=%E7%99%BE%E5%BA%A6%E7%BD%91%E7%9B%98%E7%88%AC%E8%99%AB

https://www.yzzpan.com/#sharefile=trOPDGQC_54416

个人敏感信息

包SGK的

从邮箱查询

你注册过哪些网站?一搜便知:https://www.reg007.com/

Find email addresses in seconds • Hunter (Email Hunter) - email 信息查询工具

https://hunter.io/

从用户名查询

Instant Username Search - 实时搜索100多个社交媒体网站的用户名。

https://instantusername.com/#/

CheckUsernames - 测某账号是否在全球500多个社交媒体中是否有注册。

https://checkusernames.com/

WhatsMyName Web - 搜索许多网站上存在的用户名。

https://whatsmyname.app/

NameCheckup - 查找可用的用户名

https://namecheckup.com/

Namechk

https://namechk.com/

KnowEm Username Search

https://knowem.com/

sherlock-project/sherlock - 在不同的社交网络上通过用户名搜寻账户

https://github.com/sherlock-project/sherlock

从IP查询

Torrent downloads and distributions for IP - 查你这个IP下载过哪些磁力链接?

http://iknowwhatyoudownload.com/

混合查询

Username Search - 找到用户名、电子邮件地址或电话号码背后的人。

https://usersearch.org/

n0tr00t/Sreg - 使用者通过输入 email、phone、username 的返回用户注册的所有互联网信息.

https://github.com/n0tr00t/Sreg

Humanitarian Data Exchange - Facebook 的公开数据查询平台

https://data.humdata.org/organization/facebook

银行卡号归属地查询

http://cha.yinhangkadata.com/

友商发·票查询

http://fapiao.youshang.com/

TG库、四件套等。

从注册信息查询

Sms

https://www.materialtools.com/

http://receivefreesms.com/

Email

https://10minutemail.net/

http://24mail.chacuo.net/

https://zh.mytrashmailer.com/

http://24mail.chacuo.net/enus

https://www.linshiyouxiang.net/

Fake id

https://www.fakenamegenerator.com/

http://www.haoweichi.com/

https://www.fakeaddressgenerator.com/

邮箱搜集

有时候不仅是正面硬刚就可以的,还需要迂回战术配合出击,正如攻防中社工一样,总会有一些意想不到的成果。随着办公网络的发展,邮箱也成为了常用的办公方式之一。攻防也是从信息收集逐渐延伸到钓鱼上,只要钓鱼技术好,轻轻松松混入内部,而要想社工钓鱼玩得溜,邮件方面是一个重要的突破口。

tips: 邮箱建议做筛选,把一些疑是网络管理员、运维人员、安全部门的人员提取出来,单独发送或者不发,由于这部分人员安全意识偏高,容易打草惊蛇,一般多针对非技术人员,容易下手。

邮箱入口查找方法

邮件服务器主要从端口和title标识两个信息点去确认的。

邮件服务器常见端口:

25

109

110

143

465

995

993

邮件服务器常见title:

邮箱登录

Coremail

eYou邮件系统

TurboMail

Exchange

C段扫描寻找入口

获取到目标后,从目标mx记录域名找到他的真实ip,若是第三方邮件服务器,MX记录就没啥参考价值了。

对获取到的真实ip这个段进行C段扫描,有时候也可以进行B段扫描。然后通过端口、title去确定邮件服务器信息。C段扫描方法可以参考上文C段收集章节。

通过子域名扫描寻找入口

主要通过一些子域名收集工具去确认,如:Subdomainbrute、ksubdomain、Oneforall、Sublist3r、TeeMO、LangSrcCurise、Layer挖掘机等。

以上这些都是主动搜集的行为,不建议在被动信息搜集阶段进行

战场主力也还是Google hacking和网络空间搜索引擎

Google Hacking

site:target.com intitle:”Outlook Web App”

site:target.com intitle:”mail”

site:target.com intitle:”邮箱”

测绘引擎:fofa 0.zone

(group==阿里&&title==邮箱)

有时候github一些仓库代码中也会存在邮箱信息。

一般都会有邮箱、手机号等官方联系方式信息。

在线平台

https://app.snov.io/

该站点的Google插件更方便

https://snov.io/knowledgebase/how-to-use-snovio-extension-for-chrome/

https://hunter.io/

https://phonebook.cz/

https://intelx.io/

http://www.skymem.info/

企查查 爱企查

如使用八爪鱼采集器进行批量查询

https://www.bazhuayu.com/tutorial/qccqyemailcj

邮箱泄露信息查询

https://monitor.firefox.com/

https://haveibeenpwned.com/

https://ghostproject.fr/

其他

https://app.apollo.io

https://contactout.com

https://www.datanyze.com

https://www.email-format.com

TG社工库、其他社工库

工具

https://github.com/laramies/theHarvester

邮箱验证

收集到邮箱后,就要对其进行存活性验证,避免出现被弃用、不可用的邮箱。

在线平台:

http://tool.chacuo.net/mailverify

https://verify-email.org/

http://www.emailcamel.com/

https://www.verifyemailaddress.org/

https://app.snov.io/verify/individual-emails

工具:

https://github.com/Tzeross/verifyemail

邮箱爆破

邮箱爆破

弱口令爆破方式只适用于目标企业自己的邮件服务器如owa等,对第三方邮箱不优先考虑

常用字典组合

员工名称拼音/首字母

员工名称拼音/首字母+日期

公司简称+年份

员工名称+公司名

passwd+日期

P@sswd!+日期

爆破字典

https://github.com/rootphantomer/Blasting_dictionary

https://github.com/TheKingOfDuck/fuzzDicts

工具

爆破邮箱大概分为两种情况

网页邮箱爆破

burpsuite等

STMP协议等邮箱端口爆破

medusa、hydra、SNETCracker、GoMapEnum、APT34组织 owa爆破工具等(多数工具kali都自带)

邮箱相关端口:

SMTP默认端口:25

POP3默认端口:110

IMAP默认端口:143

空间测绘引擎

我们可以通过查找一些共性的特征来找资产,比如同一个icon的站点等等

各个国家代码:https://zhidao.baidu.com/question/750335434727022652.html

基于测绘引擎的被动指纹探索油猴脚本:https://github.com/0x727/Space_view

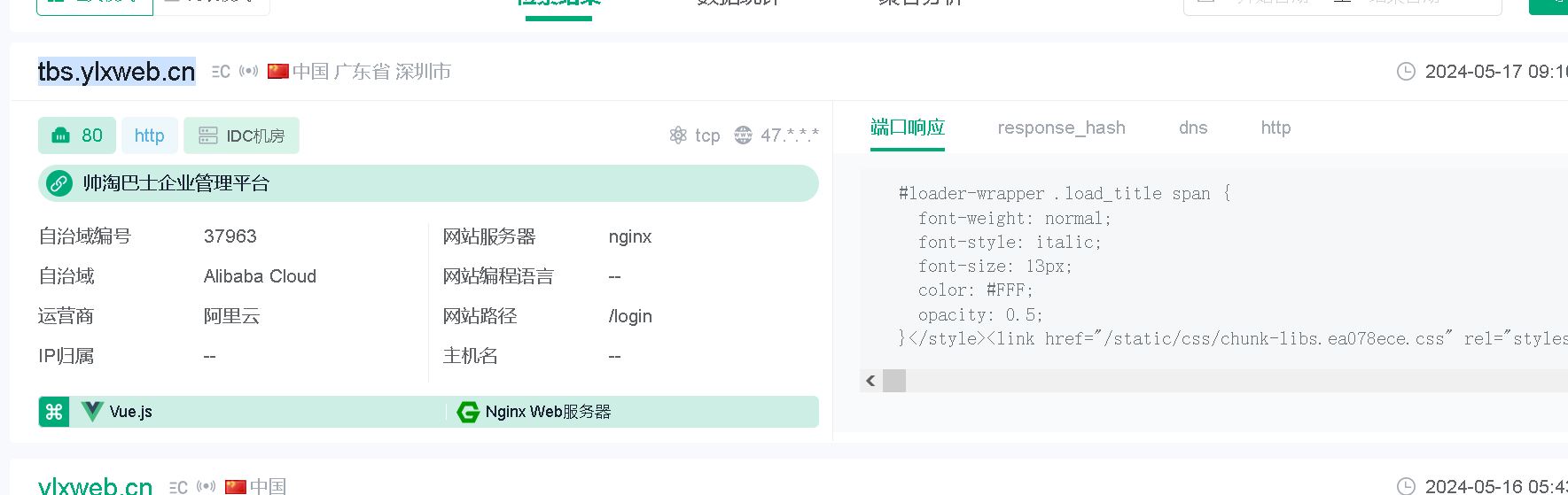

FOFA

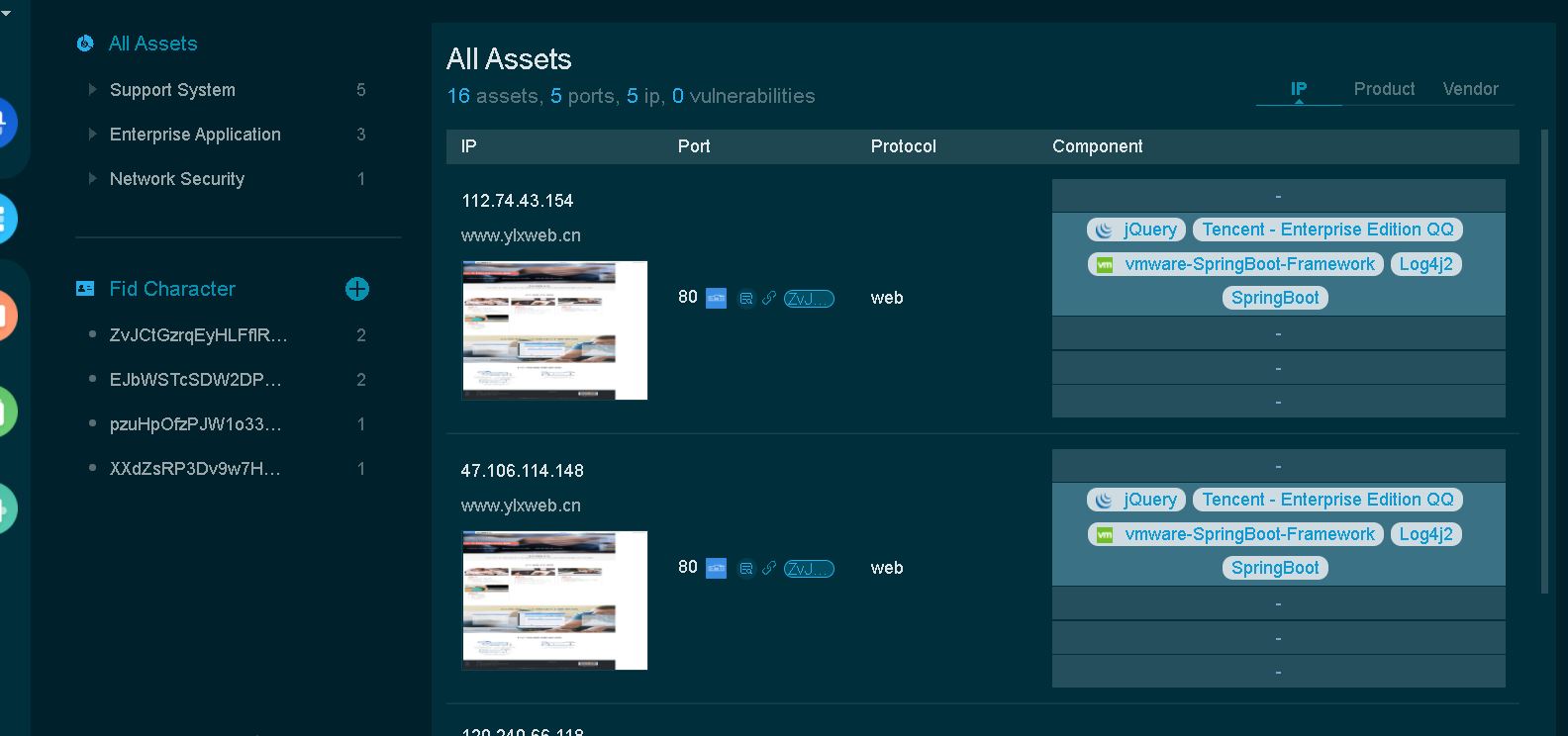

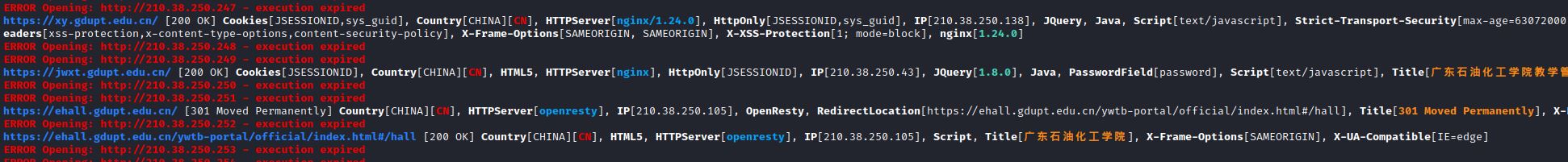

使用语法分别搜索ylxweb.com和ylxweb.cn:

domain="ylxweb.com" && country="CN" && region!="HK" && region!="TW" && region!="MO"

# 搜索中国大陆域名为ylxweb.com的资产

"亿路航" && country="CN" && region!="HK" && region!="TW" && region!="MO" && (title="登录" || title="系统" || title="后台" || title="平台" || title="管理" || title="入口")

# 搜索亿路航相关信息

"山东大学" && country="CN" && region!="HK" && region!="TW" && region!="MO" && (title="登录" || title="系统" || title="后台" || title="平台" || title="管理" || title="入口" || title="宿舍" || title="门禁" || title="人脸")

# edu

edu少量指令:

(((org="China Education and Research Network Center" || host="edu.cn" || cert.subject.cn="*.edu.cn")||((title="学校" || title="寝" || title="舍" || title="大学" || title="中学" || title="职业技术" || body="幼儿" || title="幼儿" || title="一中" || title="二中" || title="三中" || title="四中" || title="五中" || title="六中" || title="七中" || title="八中" || title="九中" || title="十中")||(body="学校" || body="大学" || body="中学" || body="职业技术" || body="幼儿" || body="幼师" || body="一中" || body="二中" || body="三中" || body="四中" || body="五中" || body="六中" || body="七中" || body="八中" || body="九中" || body="十中"))&&((title!="公司" && title!="企业" && title!="集团" && title!="博客" && title!="网")||(title="公司" || title="企业" || title="集团" || title="博客" || title="网") && host="edu.cn")&&(country="CN" && region!="MO" && region!="HK" && region!="TW"))&&(after="2099-12-09"))

edu大量指令:

((org="China Education and Research Network Center"||host="edu.cn"||cert.subject.cn="*.edu.cn")||(title="学校"||title="寝"||title="舍"||title="大学"||title="中学"||title="职业技术"||body="幼儿"||title="幼儿"||title="一中"||title="二中"||title="三中"||title="四中"||title="五中"||title="六中"||title="七中"||title="八中"||title="九中"||title="十中")&&is_domain=false&&(country="CN"&®ion!="MO"&®ion!="HK"&®ion!="TW")&&(before="2333-09-09"))

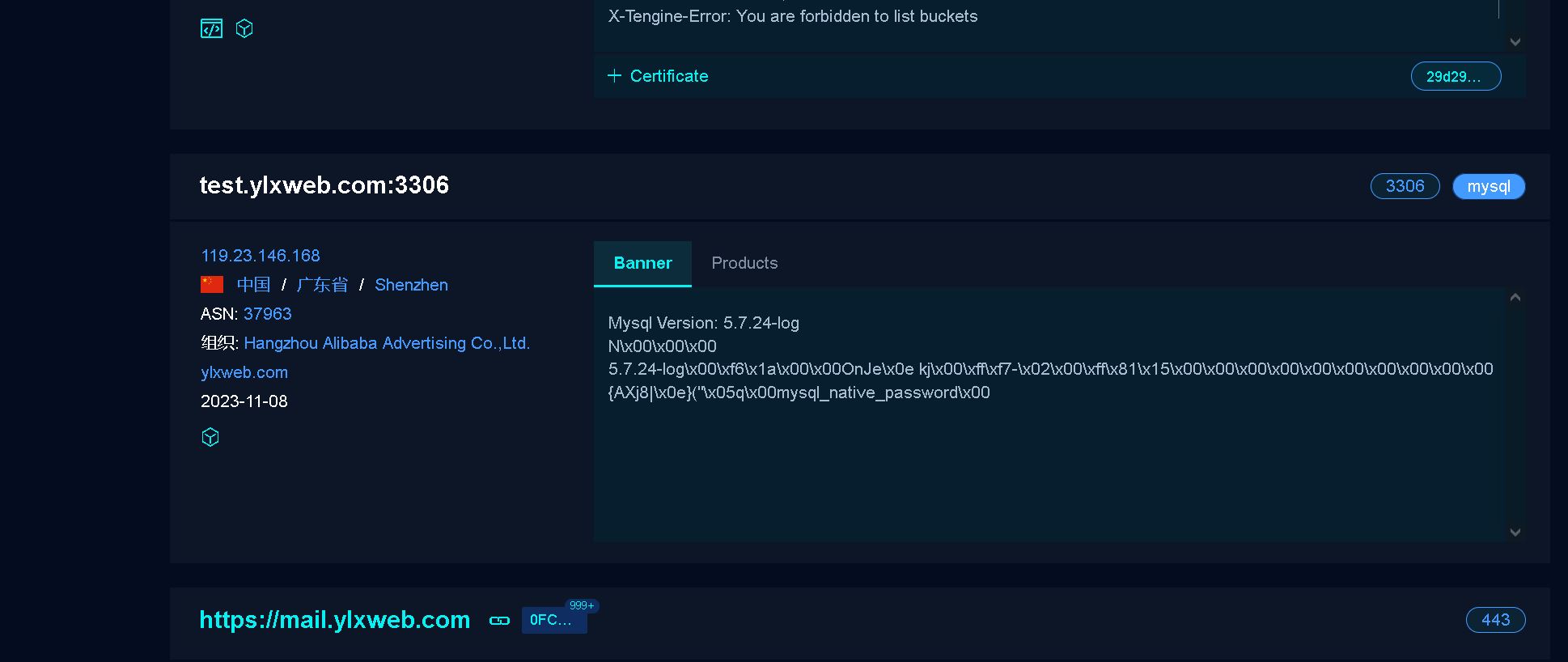

找到有趣的资产:

还有数个子域名或子站点:

120.76.52.201 nginx

120.76.52.201:8080

api.ylxweb.com Kaede/3.5.3.865 120.24.174.159

nb.api.ylxweb.com Kaede/3.5.3.865 120.24.174.159

https://nb.api.ylxweb.com

https://api.ylxweb.com

static.ylxweb.com Tengine 121.207.229.250

https://static.ylxweb.com

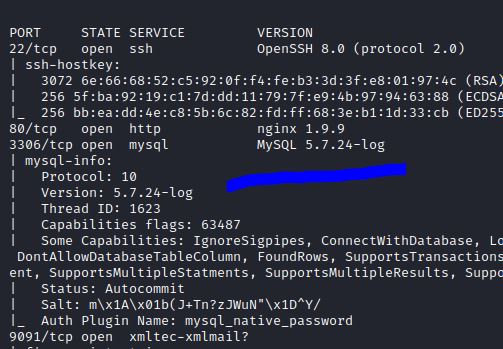

test.ylxweb.com:3306 119.23.146.168

Mysql Version: 5.7.24-log

N\x00\x00\x00

5.7.24-log\x00\xf6\x1a\x00\x00OnJe\x0e kj\x00\xff\xf7-\x02\x00\xff\x81\x15\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00{AXj8|\x0e}("\x05q\x00mysql_native_password\x00

https://mail.ylxweb.com 183.47.114.101 nginx

https://treayoung.ylxweb.cn

https://tbsdev.ylxweb.cnHunter

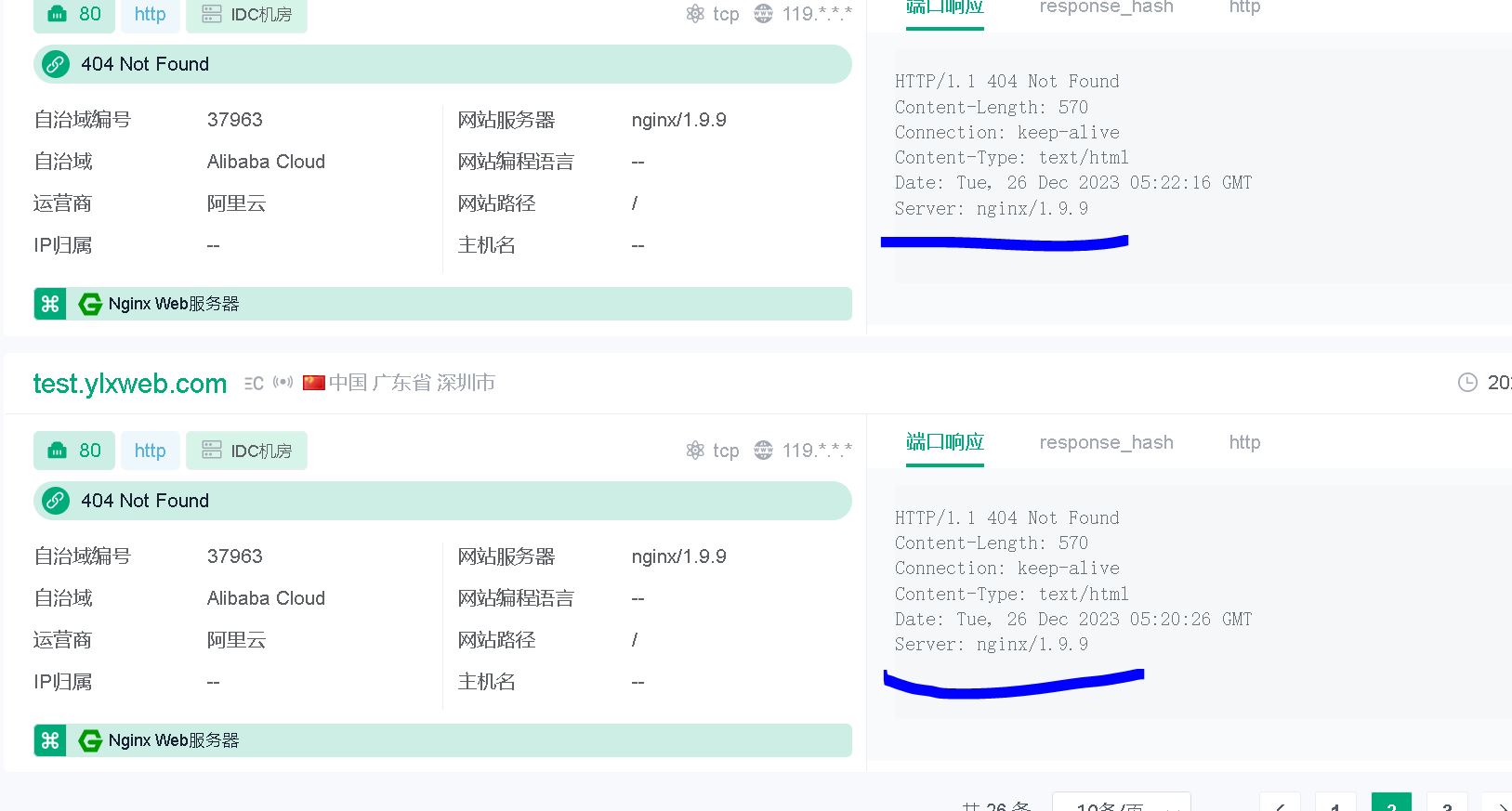

发现数个站点:

使用语法:

domain="ylxweb.com" && ip.country="CN"

web.body="亿路航"&&ip.country="CN"

hdcx.66239779.com nginx1.19.6 39.108.69.220 登录界面

work.ylxweb.com

sfc.ylxweb.com:9092

cd.ylxweb.cn

sfc.ylxweb.com:9093

sfc.ylxweb.com:9094

sfc.ylxweb.com:9091 #nginx1.9.9

发现sfc.ylxweb.com有不同的情况

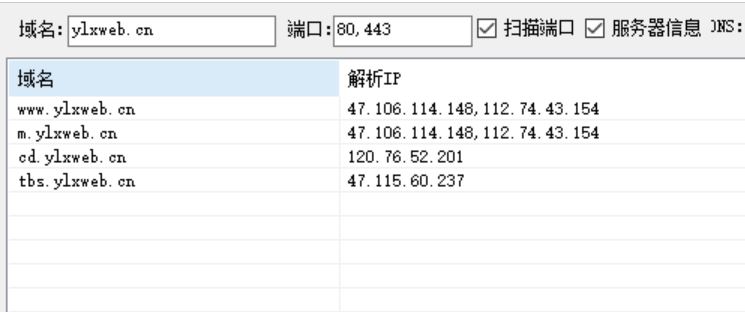

360 QUAKE

同样使用了上文的语法,发现以下可疑站点:

test.ylxweb.com:9094

test.ylxweb.com:9093

test.ylxweb.com:9092

test.ylxweb.com:9091 #nginx1.9.9

wxkfpt.ylxweb.com

sfc.api.ylxweb.com

wxkfpt.te.ylxweb.com

tbs.ylxweb.cn 登录口

m.ylxweb.cn

还能看到貌似是使用了阿里云的Tengine和nginx1.9.9,特别是tbs.ylxweb.cn这个站,是一个登录口,跟主站的运营业务相关,有趣的是tbs.ylxweb.cn也开启了9091-9094端口,也是返回的ok

钟馗之眼

https://www.zoomeye.org/

居然还活着,好久没用了,但是没搜出来什么,略

Shodan

https://www.shodan.io

这个搜国外的可能会好点,以前常用,也没搜出来什么,略

censys

https://search.censys.io/

小众平台,适合海外

Google Hacking

二开谷歌语法:

https://dorks.faisalahmed.me/

Google Hacking语法搜漏洞总结列表:

https://www.exploit-db.com/google-hacking-database

基本语法:

| 指令 | 用法 | 示例 |

|---|---|---|

| “”(引号) | 用引号来查询一个确切的单词或短语 | 查找有关《百年孤独》这本书的网页,语法:“百年孤独” |

| OR(或者) | 用OR分隔搜索词,同时执行两个搜索查询,这将找到包含多个单词之一的页面。 | 搜索引用了“Google Drive”、“Dropbox”或“OneDrive”的页面,语法:Google Drive OR Dropbox OR OneDrive |

| -(减号、连字符) | 在单词或网站前使用连字符将其从搜索结果中排除 | 从搜索结果中排除www主机名,语法:-www site:wikipedia.org |

| allintext: | 使用allintext:[搜索短语]查找正文中包含这些单词的页面 | 查找正文中有关Roth、IRA投资讯息的页面,语法:allintext:Roth IRA 投资 |

| allintitle: | 使用allintitle:[搜索短语]查找标题中包含这些单词的页面 | 查找标题中同时包含“Apple”和“notebook”的页面,语法:allintitle:Apple notebook |

| allinurl: | 使用allinurl:[搜索短语]查找URL中包含这些单词的页面 | 查找URL中同时包含”Microsoft” and “Surface”的页面,语法:allinurl:Microsoft Surface |

| site: | 使用site:[URL]将搜索结果限制到特定网站 | 查找云点SEO网关于谷歌SEO的页面,语法:site:yundianseo.com 谷歌SEO |

| ~(波浪号) | 使用波浪号获得目标关键词及其近似词的搜索结果 | 查找SEO方面的策略或者教程,语法:SEO ~教程 |

| related: | 使用related:[URL]查找与特定网站类似的网站 | 查找与云点SEO类似的网站,语法:related:yundianseo.com |

| define: | 使用define:[搜索短语]查找其定义 | 查找SEO的定义,语法:define:SEO |

| $ | 使用$查找特定价格的商品 | 查找一款售价在99美金的手机,语法:mobile phone $99 |

| location: | 使用location:[地点]查看某个地区内的相关信息 | 查询南京的酒店,语法:hotel location:Nanjing |

*(星号) |

添加星号作为未知单词或事实的占位符 | 查找以“生活就像一个”开头的引语,语法:生活就像一个* |

| filetype: | 使用filetype:[后缀]将结果限制为特定的文件格式,如PDF或DOC。 | 查找PDF格式的Microsoft Office键盘快捷键相关文件,语法:filetype:pdf Microsoft Office键盘快捷键 |

| ..(两点) | 用两个句点分隔数字,不带空格,以搜索该范围内的数字 | 查找1950年至2000年间发生的计算机里程碑,语法:”计算机里程碑” 1950..2000 |

| AROUND(n) | 在两个搜索词之间加上AROUND(n),以查找两个词间有特定距离的页面。用数字n设置术语之间的最大距离,这对于查找两个搜索词之间的关系很有用。 | 查找在同一句话或段落中提到Facebook和Microsoft的页面,语法:Facebook AROUND(7) Microsoft |

Google Hacking常用语法:

常用黑客语法更新网站:

https://www.exploit-db.com/google-hacking-database

https://cxsecurity.com/dorks/

https://github.com/BullsEye0/google_dork_list/blob/master/google_Dorks.txt

查找ssh公私钥泄露:

site:域名 intitle:index of /etc/ssh

查找root相关数据库:

site:域名(单独.edu也可以 site:.edu) filetype:xls "root" database

inurl:"cgi-bin/koha"

intitle:"SSL Network Extender Login" -checkpoint.com

intext:"siemens" & inurl:"/portal/portal.mwsl"

intext:GlobalProtect Portal

查找后台地址:

site:域名 inurl:login|admin|manage|member|admin_login|login_admin|system|login|user|main|cms

site:target.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system

site:target.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system | inurl:backend

site:target.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录

查找文本内容:

site:域名 intext:管理|后台|登录|用户名|密码|验证码|系统|账号|admin|login|sys|managetem|password|username

查找可注入点:

site:域名 inurl:aspx|jsp|php|asp

site:target.com inurl:?id=

site:target.com inurl:php?id=

查找上传漏洞:

site:域名 inurl:file|load|editor|Files

查找敏感文件

site:gdupt.edu.cn filetype:doc|pdf|docx|csv|xls|xlsx|xlsb|xlsm|txt|log|xml|dot|map|dotx|rtf|zip|rar|gz|xz|tar

site:target.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

找eweb编辑器:

site:域名 inurl:ewebeditor|editor|uploadfile|eweb|edit

存在的数据库:

site:域名 filetype:mdb|asp|#

查看脚本类型:

site:域名 filetype:asp|aspx|php|jsp

迂回策略入侵:

site:域名 inurl:cms|data|templates|images|index|

目录遍历:

site:target.com intitle: "index of"

SQL泄露:

site:target.com intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:”Warning: mysql_query()" | intext:"Warning: pg_connect()"

敏感信息泄露:

site:target.com ext:php intitle:phpinfo "published by the PHP Group"

site:target.com ext:.xml | .conf | .cnf | .reg | .inf | .rdp | .cfg | .txt | .ora | .ini

site:target.com ext:.sql | .dbf | .mdb | .db

site:target.com ext:.log

site:target.com ext:.bkf | .bkp | .old | .backup | .bak | .swp | .rar | .txt | .zip | .7z | .sql | .tar.gz | .tgz | .tar

社工信息:

site:target.com intitle:账号 | 密码 | 工号 | 学号 | 身份证

邮箱信息:

site:target.com intext:@target.com

site:target.com 邮件

site:target.com email查了一下,没有什么成果

tips:

1.判断目标是否被黑过。(如html寄生虫)

2.site:xx.com指定搜索发现多个垃圾数据,大概率中招过。(黑帽SEO劫持)

3.可搜索渗透特征痕迹(如遗留webshell、执行命令接口、黑页)

4.搜索常见的敏感文件、路由

5.发现其他人正在搜索的内容 https://www.yundianseo.com/google-trends/

6.搜索结果别忘了快照信息。

7.百度、搜狗、bing也是可以使用语法精确搜索,但限于seo逻辑、广告、资源等多个因素,经常不如Google,但有时候结合又有不错的收获。

提炼特殊路由

不同的站点路由其实是不一样的,在这里以若依为例,最特殊的路由是prod-api

因此我们从路由的角度来体验

一种是找超链接的提炼方式(直接搜索带有路由的页面)body=prod-api/

可以找到站点中带有若依的超链接路由

打开之后我们就可以发现确实超链接指向的是若依的系统

如果收集的若依系统够多,可以发现存在二开的系统有其他的路由,比如admin-api dev-api 等等

另一种方式可能就需要用到搜索引擎去相辅相成的寻找特殊路由

很多开源的若依二开可以在github找到相关的项目,往往修改较多的就是默认的prod-api为主,可以按照上面的内容去提炼,这样可以直接收集各个二开若依系统

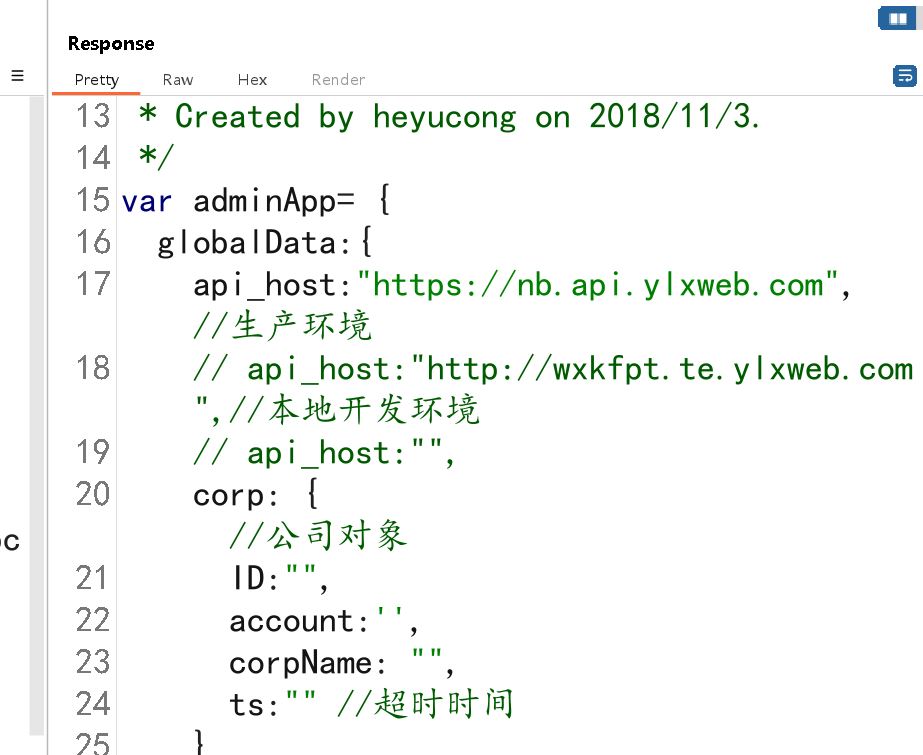

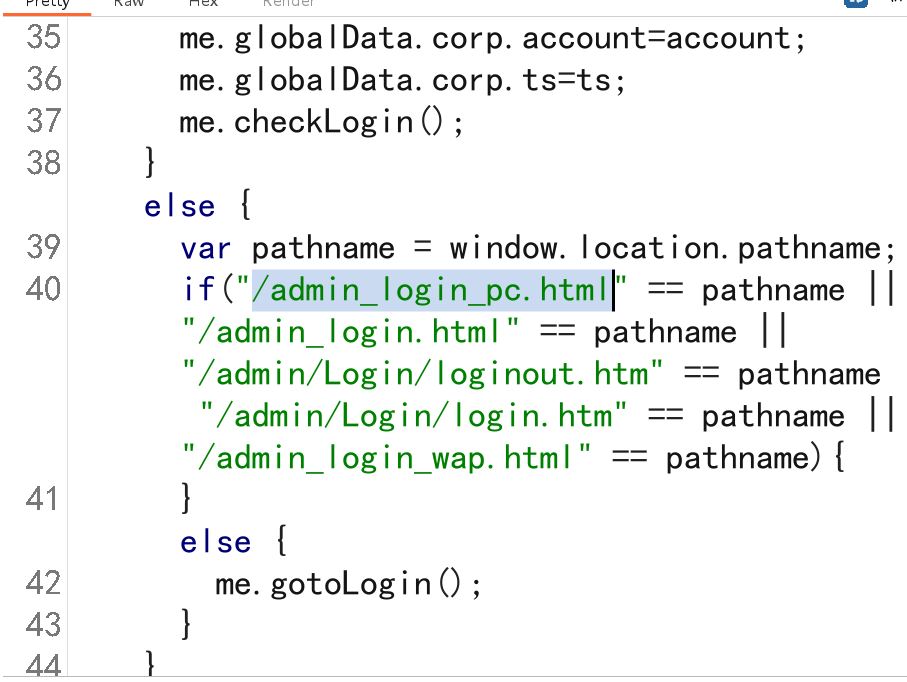

Github泄露(其他云代码平台泄露同理)

使用github可以找到一些站点账号或源码,各种Github监控搞上,又可能会发现一些key,简直是宝了……

手动搜集

网站域名、网站JS路径、网站备案、网站下的技术支持这些都可以放进去GitHub搜,github语法如下:

精确搜索:被双引号引起来的部分代表精确匹配 如:"中国移动"

in:name in:name security # 查出仓库中有security关键字的项目

in:description in:name,description security # 查出仓库名或项目描述中有security关键字的项目

in:readme in:readme # 查出readme.md文件中有security关键字的项目

repo:owner/name repo:mqlsy/security # 查出用户mqlsy下含有security关键字的项目

stars:n stars:>=100 查出star数大于等于100的项目

pushed:YYYY-MM-DD security pushed:>2022-09-10 # 查出仓库中包含security关键字,并且在2022年9月10日之后更新过的项目

created:YYYY-MM-DD security created:<2022-09-10 # 查出仓库中包含security关键字,并且在2022年9月10日之前创建的项目

size:n size:>=1000 # 查出仓库大小大于等于1MB的项目

license:LICENSE_KEYWORD license:apache-2.0 # 查出仓库开源协议是apache-2.0的项目

filename:database # 查找名为database的项目文件

language:java # 查找用java编写的项目文件

filename:database language:java password

# 可以同时使用多个条件匹配,如上即匹配用java语言写的,项目名为database的,文件中含有password关键字的所有项目文件

补充部分常用语法:

"token"

"password"

"secret"

"passwd"

"username"

"key"

"apidocs"

"appspot"

"auth"

"aws\_access"

"config"

"credentials"

"dbuser"

"ftp"

"login"

"mailchimp"

"mailgun"

"mysql"

"pass"

"pem private"

"prod"

"pwd"

"secure"

"ssh"

"staging"

"stg"

"stripe"

"swagger"

"testuser"

"jdbc"

extension:pem private

extension:ppk private

extension:sql mysql dump password

extension:json api.forecast.io

extension:json mongolab.com

extension:yaml mongolab.com

extension:ica \[WFClient\] Password\=

extension:avastlic “support.avast.com”

extension:js jsforce conn.login

extension:json googleusercontent client\_secret

“target.com” send\_keys

“target.com” password

“target.com” api\_key

“target.com” apikey

“target.com” jira\_password

“target.com” root\_password

“target.com” access\_token

“target.com” config

“target.com” client\_secret

“target.com” user auth

".mlab.com password"

"AWSSecretKey"

"JEKYLL_GITHUB_TOKEN"

"SF_USERNAME salesforce"

"access_key"

"access_token"

"amazonaws"

"apiSecret"

"api_key"

"api_secret"

"apidocs"

"apikey"

"app_key"

"app_secret"

"appkey"

"appkeysecret"

"application_key"

"appsecret"

"appspot"

"auth"

"auth_token"

"authorizationToken"

"aws_access"

"aws_access_key_id"

"aws_key"

"aws_secret"

"aws_token"

"bashrc password"

"bucket_password"

"client_secret"

"cloudfront"

"codecov_token"

"config"

"conn.login"

"connectionstring"

"consumer_key"

"credentials"

"database_password"

"db_password"

"db_username"

"dbpasswd"

"dbpassword"

"dbuser"

"dot-files"

"dotfiles"

"encryption_key"

"fabricApiSecret"

"fb_secret"

"firebase"

"ftp"

"gh_token"

"github_key"

"github_token"

"gitlab"

"gmail_password"

"gmail_username"

"api.googlemaps AIza"

"herokuapp"

"internal"

"irc_pass"

"key"

"keyPassword"

"ldap_password"

"ldap_username"

"login"

"mailchimp"

"mailgun"

"master_key"

"mydotfiles"

"mysql"

"node_env"

"npmrc _auth"

"oauth_token"

"pass"

"passwd"

"password"

"passwords"

"pem private"

"preprod"

"private_key"

"prod"

"pwd"

"pwds"

"rds.amazonaws.com password"

"redis_password"

"root_password"

"secret"

"secret.password"

"secret_access_key"

"secret_key"

"secret_token"

"secrets"

"secure"

"security_credentials"

"send.keys"

"send_keys"

"sendkeys"

"sf_username"

"slack_api"

"slack_token"

"sql_password"

"ssh"

"ssh2_auth_password"

"sshpass"

"staging"

"stg"

"storePassword"

"stripe"

"swagger"

"testuser"

"token"

"x-api-key"

"xoxp"

"xoxb "

HEROKU_API_KEY language:json

HEROKU_API_KEY language:shell

HOMEBREW_GITHUB_API_TOKEN language:shell

PT_TOKEN language:bash

[WFClient] Password= extension:ica

extension:avastlic "support.avast.com"

extension:bat

extension:cfg

extension:env

extension:exs

extension:ini

extension:json api.forecast.io

extension:json googleusercontent client_secret

extension:json mongolab.com

extension:pem

extension:pem private

extension:ppk

extension:ppk private

extension:properties

extension:sh

extension:sls

extension:sql

extension:sql mysql dump

extension:sql mysql dump password

extension:yaml mongolab.com

extension:zsh

filename:.bash_history

filename:.bash_profile aws

filename:.bashrc mailchimp

filename:.bashrc password

filename:.cshrc

filename:.dockercfg auth

filename:.env DB_USERNAME NOT homestead

filename:.env MAIL_HOST=smtp.gmail.com

filename:.esmtprc password

filename:.ftpconfig

filename:.git-credentials

filename:.history

filename:.htpasswd

filename:.netrc password

filename:.npmrc _auth

filename:.pgpass

filename:.remote-sync.json

filename:.s3cfg

filename:.sh_history

filename:.tugboat NOT _tugboat

filename:CCCam.cfg

filename:WebServers.xml

filename:_netrc password

filename:bash

filename:bash_history

filename:bash_profile

filename:bashrc

filename:beanstalkd.yml

filename:composer.json

filename:config

filename:config irc_pass

filename:config.json auths

filename:config.php dbpasswd

filename:configuration.php JConfig password

filename:connections

filename:connections.xml

filename:constants

filename:credentials

filename:credentials aws_access_key_id

filename:cshrc

filename:database

filename:dbeaver-data-sources.xml

filename:deploy.rake

filename:deployment-config.json

filename:dhcpd.conf

filename:dockercfg

filename:environment

filename:express.conf

filename:express.conf path:.openshift

filename:filezilla.xml

filename:filezilla.xml Pass

filename:git-credentials

filename:gitconfig

filename:global

filename:history

filename:htpasswd

filename:hub oauth_token

filename:id_dsa

filename:id_rsa

filename:id_rsa or filename:id_dsa

filename:idea14.key

filename:known_hosts

filename:logins.json

filename:makefile

filename:master.key path:config

filename:netrc

filename:npmrc

filename:pass

filename:passwd path:etc

filename:pgpass

filename:prod.exs

filename:prod.exs NOT prod.secret.exs

filename:prod.secret.exs

filename:proftpdpasswd

filename:recentservers.xml

filename:recentservers.xml Pass

filename:robomongo.json

filename:s3cfg

filename:secrets.yml password

filename:server.cfg

filename:server.cfg rcon password

filename:settings

filename:settings.py SECRET_KEY

filename:sftp-config.json

filename:sftp.json path:.vscode

filename:shadow

filename:shadow path:etc

filename:spec

filename:sshd_config

filename:tugboat

filename:ventrilo_srv.ini

filename:wp-config

filename:wp-config.php

filename:zhrc

jsforce extension:js conn.login

language:yaml -filename:travis

msg nickserv identify filename:config

path:sites databases password

private -language:java

shodan_api_key language:python其他搜索语法指引:

高级搜索:https://github.com/search/advanced

Github高级搜索语法:https://docs.github.com/cn/search-github/getting-started-with-searching-on-github/understanding-the-search-syntax?spm=a2c6h.12873639.article-detail.6.55db74b8e8hJQq

Github有着自己的搜索语法,善用搜索语法能发现更多的有用信息。一般来说,Github搜索都是以域名、备案、js路径、网站技术支持等关键内容为主。

自动搜集

1.GitDorker https://github.com/obheda12/GitDorker

GitDorker 是一款github自动信息收集工具,它利用 GitHub 搜索 API 和作者从各种来源编译的大量 GitHub dorks 列表,以提供给定搜索查询的 github 上存储的敏感信息的概述。

2.trufflehog https://github.com/trufflesecurity/trufflehog

Truffle Hog是一款采用Python开发的工具,它可以检索GitHub代码库的所有代码提交记录以及分支,并搜索出可以表示密钥(例如AWS密钥)的高熵字符串。一般用来探测泄漏密钥的工具,支持扫描的数据源包括git、github、gitlab、S3、文件系统、文件和标准输入。

3.GitPrey -k指定关键字

4.Nuggests

5.theHarvester

6.GSIL

7.Gshark

其他检索工具:

https://github.com/BishopFox/GitGot

https://github.com/UKHomeOffice/repo-security-scanner

https://github.com/gwen001/github-search

https://github.com/eth0izzle/shhgit

https://github.com/lightless233/geye

https://github.com/cve-search/git-vuln-finder

https://github.com/Securityautomation/DumpTheGit

https://github.com/4x99/code6

https://github.com/tillson/git-hound

代码仓库测绘引擎(全网在线搜集)

1.pinatahub https://pinatahub.incognita.tech

github敏感信息搜索引擎,有时候github搜索查看不方便,可以直接在这个网站搜索。

2.searchcode https://searchcode.com/

SearchCode从Github、BitBucket、CodePlex、SourceForge、Fedora等代码仓库里筛选了近160亿行开源代码,你能够使用文件扩展、特定代码库名字、URL、正则表达式、特殊字符等过滤器对源代码进行过滤,以便搜到你想要的代码。

3.其他仓库

GitLab: https://about.gitlab.com/

gitee: https://gitee.com/

csdn:https://gitcode.net/explore

APP,小程序,公众号,快应用等查询

APP

1.七麦数据 https://www.qimai.cn/

通过当前APP查询所属公司的所有APP,通过当前APP查询同开发者应用

2.天眼查 https://www.tianyancha.com/

3.企查查 https://www.qcc.com/

4.小蓝本 https://www.xiaolanben.com/pc

5.点点数据 https://app.diandian.com/

6.豌豆荚 获取app历史版本 https://www.wandoujia.com/

7.AppStore(安卓和IOS)

8.零零信安

查询同开发者应用

公众号和小程序

1.企查查

2.微信直接搜

3.零零信安

通过微信搜索公众号并去关注,然后进去点击文章之类的,下拉可以看到它的网页来源,大部分是微信提供的,所以需要去阅读原文,但是原文也可能是第三方提供的,所以还需要自己自行去判断,找到它的url后又可以去爆一波子域名了,随便点击文章通过下拉查看域名

影子小程序

在对微信小程序进行安全测试时,我们常遇到一个现象:明明某企业有小程序,却无法通过微信搜索找到它。这并非小程序不存在,而是由于以下原因被“隐藏”:小程序尚在审核中;开发者关闭了“可被搜索”选项;内容涉及敏感领域,被平台限制收录;仅为内部员工或特定用户开放。这类未公开、不可搜索但实际运行的小程序,我们称之为 “影子小程序”。 它们往往缺乏安全防护意识,可能暴露管理后台、调试接口甚至测试数据,成为高价值攻击入口。

尽管小程序运行在微信等封闭生态中,但其后端服务或关联官网几乎都需要完成 ICP 备案。操作思路:通过工信部备案系统或第三方平台查询目标企业小程序备案信息;或者获取其名下所有已备案域名,进行资产收集,检查是否嵌入了小程序跳转功能如

微信官方提供了一个强大但常被忽视的 API:wx.navigateToMiniProgram({

appId: ‘’,

path: ‘page/index/index?id=123’,

extraData: {

foo: ‘bar’

},

envVersion: ‘develop’,

success(res) {

// 打开成功

}

}) 核心能力: 只要知道目标小程序的 AppID,即使它未公开、不可搜索,也能从任意已上线的小程序中直接跳转访问。

获取APPID?

利用已公开的小程序备案数据库(部分第三方平台提供 API);输入企业名称,自动返回其名下关联的小程序 AppID 列表;我们已将此类接口本地化,支持一键批量查询。

很多企业在公众号菜单、图文消息中嵌入“跳转小程序”功能;在手机微信中点击该入口,同时使用 Charles 或 HttpCanary 抓包;捕获 mp.weixin.qq.com 的响应,提取 JSON 中的 appid 字段。

wx.navigateToMiniProgram 只能在小程序环境中调用。若你没有自有小程序,可采用以下变通方式:方案 1:自建“跳板小程序”注册一个个人小程序(免费);在首页代码中写入跳转逻辑,传入目标 AppID;用于精准验证小程序是否存在及可访问性。

方案 2:利用微信内置浏览器中转构造一个网页,嵌入微信支持的 URL Scheme 或 Universal Link;通过短链(如 t.cn)在微信内打开该页面;页面自动唤起目标小程序。

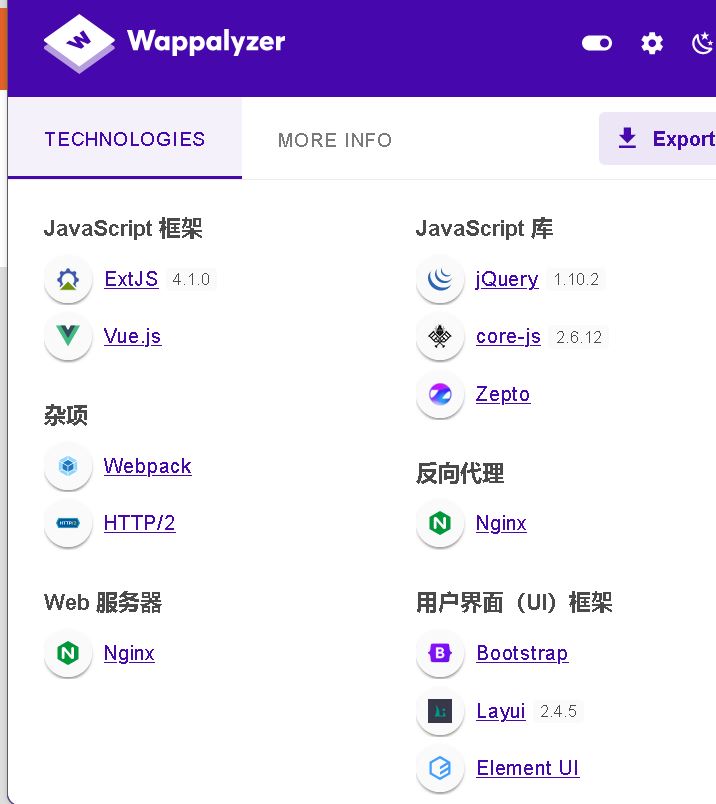

其他

还可以使用wappalyzer这个插件来检查网站使用的组件信息,同时,我们知道这个公司有微信和小程序服务,我们也可以上去看看有没有暴露的域名:

报了一些登录口和敏感url,除此之外没有新发现

logo:

当你不确定目标产品是什么时,比如你不知道他是谁家的WAF或者路由器,可以利用查看网站logo地址,然后复制logo地址,点击按图片搜索,到谷歌里面查询;也可以把目标logo下载下来,利用上传图片来查询,通过搜索出来的结果可以判断目标产品和厂商。

favivon.ico

首先先来介绍一下什么favicon.ico文件,所谓favicon,便是其可以让浏览器的收藏夹中除显示相应的标题外,还以图标的方式区别不同的网站。favicon.ico也被称为 website icon(网页图标)、page icon(页面图标)或url icon(URL图标),具体细节请问度娘。下面这个小东西就是 Favicon.ico,我们可以通过在shodan里寻找它的哈希并去查找相关资产,打开shodan页面,或者用shodan插件都行

App敏感信息搜集

手工

一般是通过抓包收集接口数据或者逆向获取配置数据。

抓包可能会需要进行证书绕过、绕过抓包限制等。

常用的软件简记

Fastboot & ADB:https://developer.android.google.cn/studio/releases/platform-tools?hl=zh_cn

HttpCanary:https://pan.baidu.com/s/1-4YrEuNYAS_g7o34NO26xg?pwd=p7o3

Packet Capture:https://play.google.com/store/apps/details?id=app.greyshirts.sslcapture

Wicap:https://nalankang.lanzoui.com/b00usn8te

Fildder+Burpsuite:https://www.telerik.com/fiddler https://portswigger.net/burp

Mitmproxy:https://mitmproxy.org/

Charles:https://www.charlesproxy.com/

Frida:https://github.com/frida/frida

SSL相关:JustTrustMe++/TrustMeAlready/SSLUnpinning/Inspeckage

https://github.com/JunGe-Y/JustTrustMePP

https://github.com/ViRb3/TrustMeAlready

https://github.com/ac-pm/SSLUnpinning_Xposed

https://github.com/ac-pm/Inspeckage

强制走代理:ProxyDroid/Droni+Burpsuite

https://play.google.com/store/apps/details?id=org.proxydroid&hl=en_SG&gl=US

https://play.google.com/store/apps/details?id=org.sandrob.drony

综合性安卓抓包/逆向/HOOK自动化脚本工具:lamda/r0capture/fridaUiTools/frida_hook_libart

https://github.com/rev1si0n/lamda

https://github.com/r0ysue/r0capture

https://github.com/dqzg12300/fridaUiTools

https://github.com/lasting-yang/frida_hook_libart

ecapture旁观者清

逆向可能会需要进行脱壳/解码等。

常用软件简记

幸运破解器:https://pan.quark.cn/s/e597d624dd23#/list/share/c978afeb1cdc48ed9e51745006cfea6e-Lucky%20Patcher

核心破解:https://github.com/Xposed-Modules-Repo/com.coderstory.toolkit

BlackDex:https://github.com/CodingGay/BlackDex

fdex2:https://github.com/CodingGay/BlackDex

FART:https://github.com/hanbinglengyue/FART

Android Killer:https://github.com/liaojack8/AndroidKiller

午夜神大佬应用集:https://www.yuque.com/docs/share/c0691a64-3b55-4ae3-ab20-90e1daff12cd

grep筛选

grep \-EHirn "accesskey|admin|aes|api\_key|apikey|checkClientTrusted|crypt|http:|https:|password|pinning|secret|SHA256|SharedPreferences|superuser|token|X509TrustManager|insert into|setJavaScriptEnabled|root|JavascriptInterface|MODE\_WORLD\_READABLE|MODE\_WORLD\_WRITEABLE|Pinner|checkServerTrusted|api\_secret|api/v1|api/v2" \--color APKfolder/

\# https://twitter.com/AmitMDubey/status/1272982285277491200工具

MobSF

https://github.com/MobSF/Mobile-Security-Framework-MobSF

AppInfoScanner

https://github.com/kelvinBen/AppInfoScanner

一款适用于以HW行动/红队/渗透测试团队为场景的移动端(Android、iOS、WEB、H5、静态网站)信息收集扫描工具,可以帮助渗透测试工程师、攻击队成员、红队成员快速收集到移动端或者静态WEB站点中关键的资产信息并提供基本的信息输出,如:Title、Domain、CDN、指纹信息、状态信息等。

ApkAnalyser

https://github.com/TheKingOfDuck/ApkAnalyser

一键提取安卓应用中可能存在的敏感信息。

目前可提取APK内:

所有字符串

所有URLs

所有ip

可能是hash值的字符串

存在的敏感词(如oss.aliyun)

可能是accessKey的值

蜜罐识别

在进行下一步更深入的探测和入侵之前,我们必须了解对方布下的陷阱情况—-蜜罐 排排雷

通常将蜜罐(honeypot)定义为一种安全资源,它不需要提供实际的应用,蜜罐的存在价值就是诱导和记录攻击行为,从而了解攻击者的入侵方法和手段,并能够延缓其攻击进程,进而根据捕获的攻击行为数据,分析攻击者使用的攻击方法和工具,从而让防御方针对性地增强系统的安全防护能力

简单识别

honeyscore shodan:https://honeyscore.shodan.io/

网络空间搜索引擎

Honeypot Hunter:https://send-safe-honeypot-hunter.apponic.com/

Send-Safe Honeypot Hunter 是一种工具,用于检查所谓的“蜜罐”的 HTTPS 和 SOCKS 代理列表。“蜜罐”是由试图通过使用这些虚假代理记录流量,然后向其 ISP 发送投诉的人运行的虚假代理。

Chrome 蜜罐检测插件:https://github.com/iiiusky/AntiHoneypot-Chrome-simple

需要自己完善规则的Chrome 蜜罐检测插件

anti-honeypot:https://github.com/cnrstar/anti-honeypot

一款可以检测WEB蜜罐并阻断请求的Chrome插件

AntiHoneypot:https://github.com/Monyer/antiHoneypot

一个拦截XSSI & 识别Web蜜罐的Chrome扩展

主动信息搜集

在进行了被动信息搜集之后,就可以根据结果有针对性的进行主动侦察了,需要注意的是,主动侦察的动静一般会比较大,有可能会打草惊蛇,所以一定要谨慎

子域名挖掘

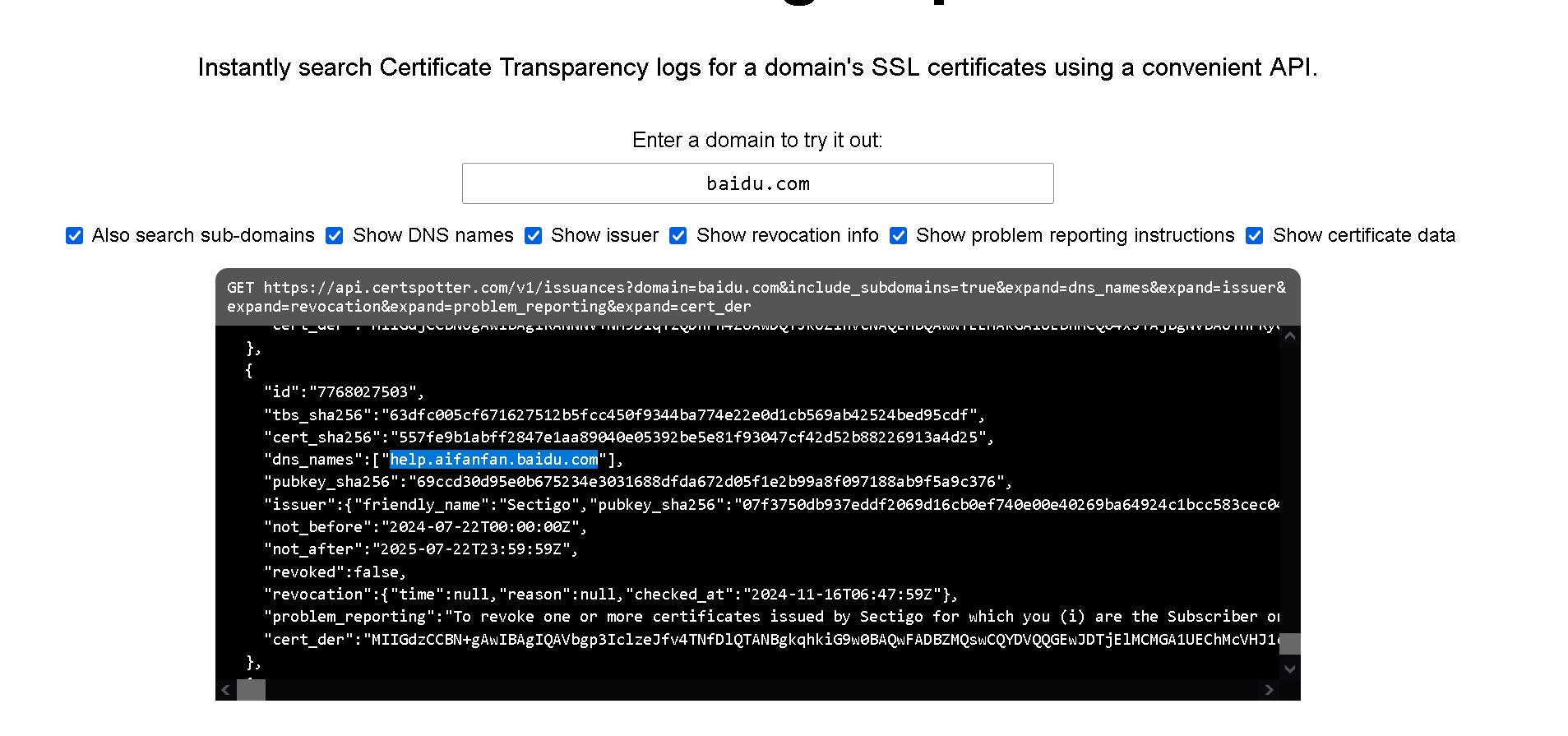

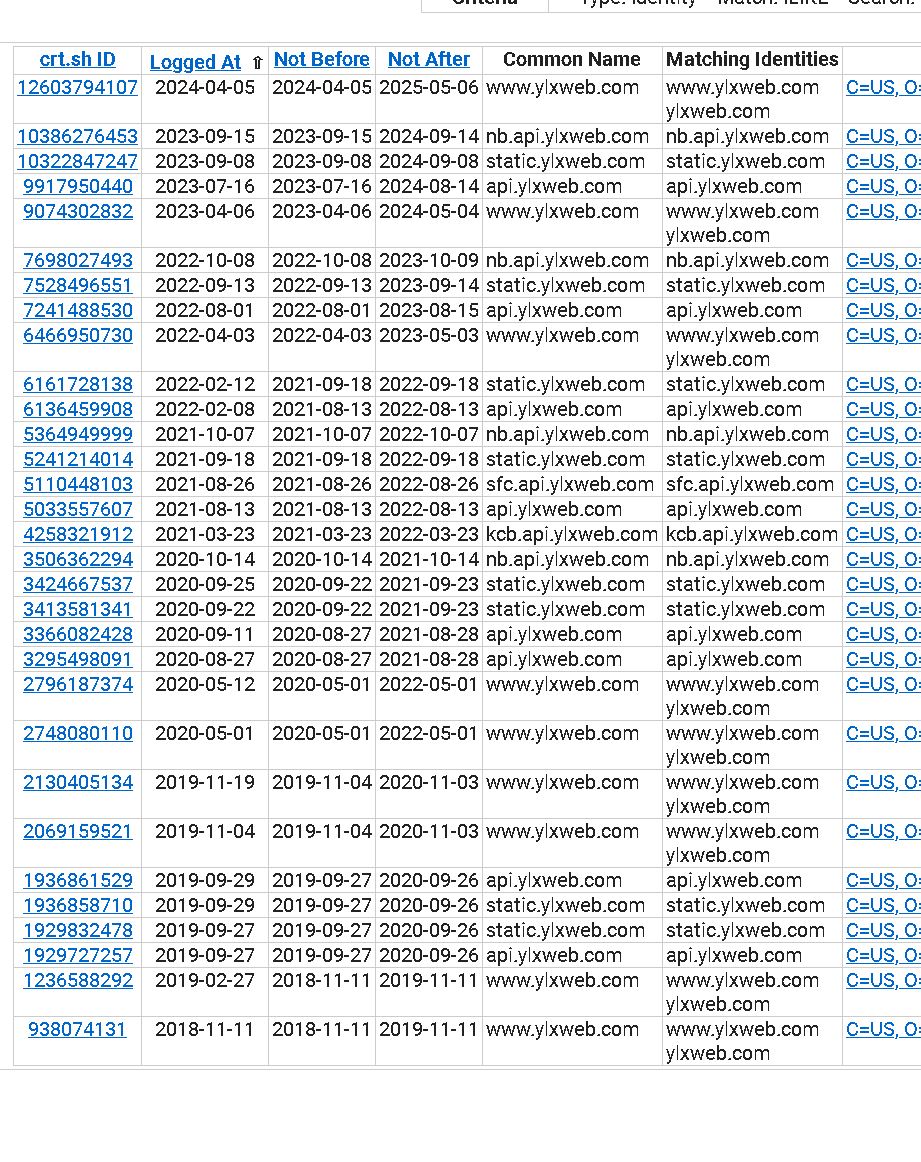

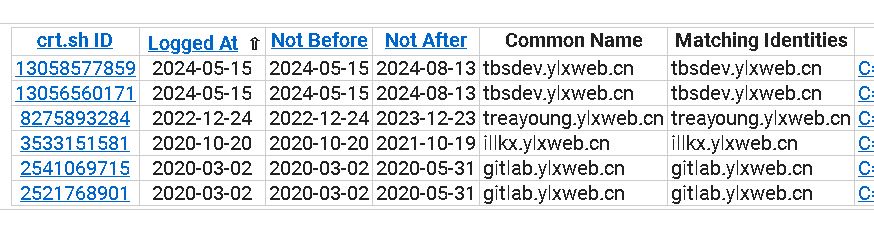

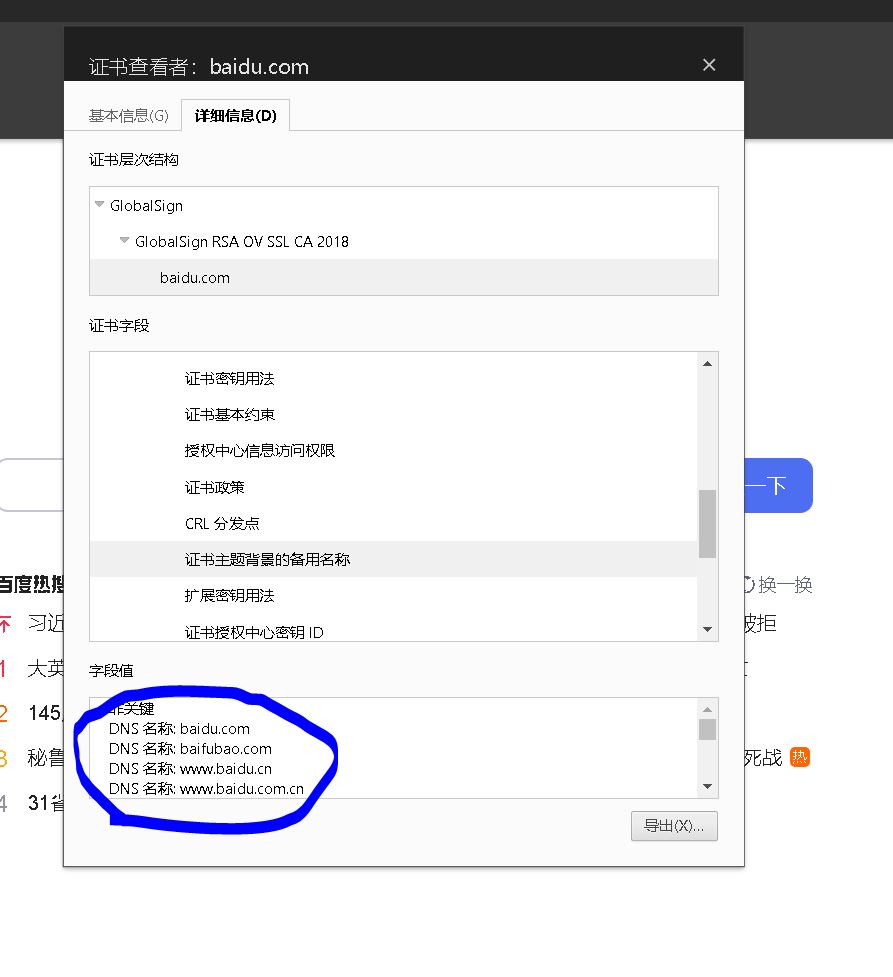

SSL证书反查

因为证书透明性是开放架构,可以检测由证书颁发机构错误颁发的 SSL 证书,也可以识别恶意颁发证书的证书颁发机构,且任何人都可以构建或访问,CA证书又包含了域名、子域名、邮箱等敏感信息,价值就不言而喻了。

可以通过以下网站来查看证书注册相关信息,查找子域名和未暴露资产(使用同一证书的即为同一公司或机构):

https://crt.sh

https://ui.ctsearch.entrust.com/ui/ctsearchui (包括过期证书,不好用)

https://sslmate.com/ct_search_api/ (需要注册,还不错,可以写脚本搜集子域)

https://searchdns.netcraft.com/ (不好用)

https://hackertarget.com/find-dns-host-records/ (不好用)

发现几个新的域名

tbsdev.ylxweb.cn

gitlab.ylxweb.cn

illkx.ylxweb.cn

treayoung.ylxweb.cn命令行查询:

# 基于https://opendata.rapid7.com/ 项目的搜索,需要注意语句中的时间和目标主域,需注意时间可能会很久,因为数据库很大

wget https://scans.io/data/rapid7/sonar.fdns\_v2/20170417-fdns.json.gz

cat 20170417\-fdns.json.gz | pigz \-dc | grep ".target.org" | jq\`在浏览器中可以查看相关证书的详细信息,其中可能含有子域名

有时候https证书报错也会泄露域名

工具:

https://github.com/UnaPibaGeek/ctfr

自动证书查询

第三方聚合服务

可以通过第三方网站直接查询子域:

1.https://www.virustotal.com/gui/home/search (不好用)

2.https://dnsdumpster.com/

3.https://site.ip138.com/

4.https://www.threatminer.org/index.php (不好用)

5.https://spyse.com/tools/subdomain-finder (不好用)

6.https://www.dnsdb.io/zh-cn/ (不好用)

7.https://chaziyu.com/

8.ViewDNS

工具:

https://github.com/aboul3la/Sublist3r (好用)

自身泄漏

1./robots.txt

2./crossdomain.xml(跨域策略文件cdx)

3.从流量中分析提取

4./sitemap

网页爬虫(网页信息挖掘)

1.我们使用正则表达式抓取页面以sina.com.cn结尾的所有的URL(一级深度,即不递归)这个脚本貌似有点问题

import re

import requests

from pprint import pprint

def crawl_page(url, domain):

print('[*] Crawl URL: {0}'.format(url))

found_url = set()

req = requests.get(url, timeout=15)

content = req.text

link_list = re.findall(r"(?<=href=").+?(?=")|(?<=href=').+?(?=')", content)

for url in link_list:

result = re.findall('http[s]?://(.*?).sina.com.cn', url)

if len(result) > 0:

found_url.add('{0}.{1}'.format(result[0], domain))

pprint(found_url)

if name == 'main':

page_url = 'http://www.sina.com.cn/'

main_domain = 'sina.com.cn'

crawl_page(page_url, main_domain)可以根据这个脚本写自己的爬虫

2.SpiderFoot (已弃用,请尽可能不要在实战中使用,感觉不如自己写爬虫)

https://github.com/smicallef/spiderfoot

python3 ./sf.py -l 127.0.0.1:5001

proxychains4 python3 -m pip install -r requirements.txt --break-system-packages --force-reinstall # 解决报错一款开源自动自动化信息搜集工具,集成了dns解析,端口扫描,资产搜集等功能,我们来试一下

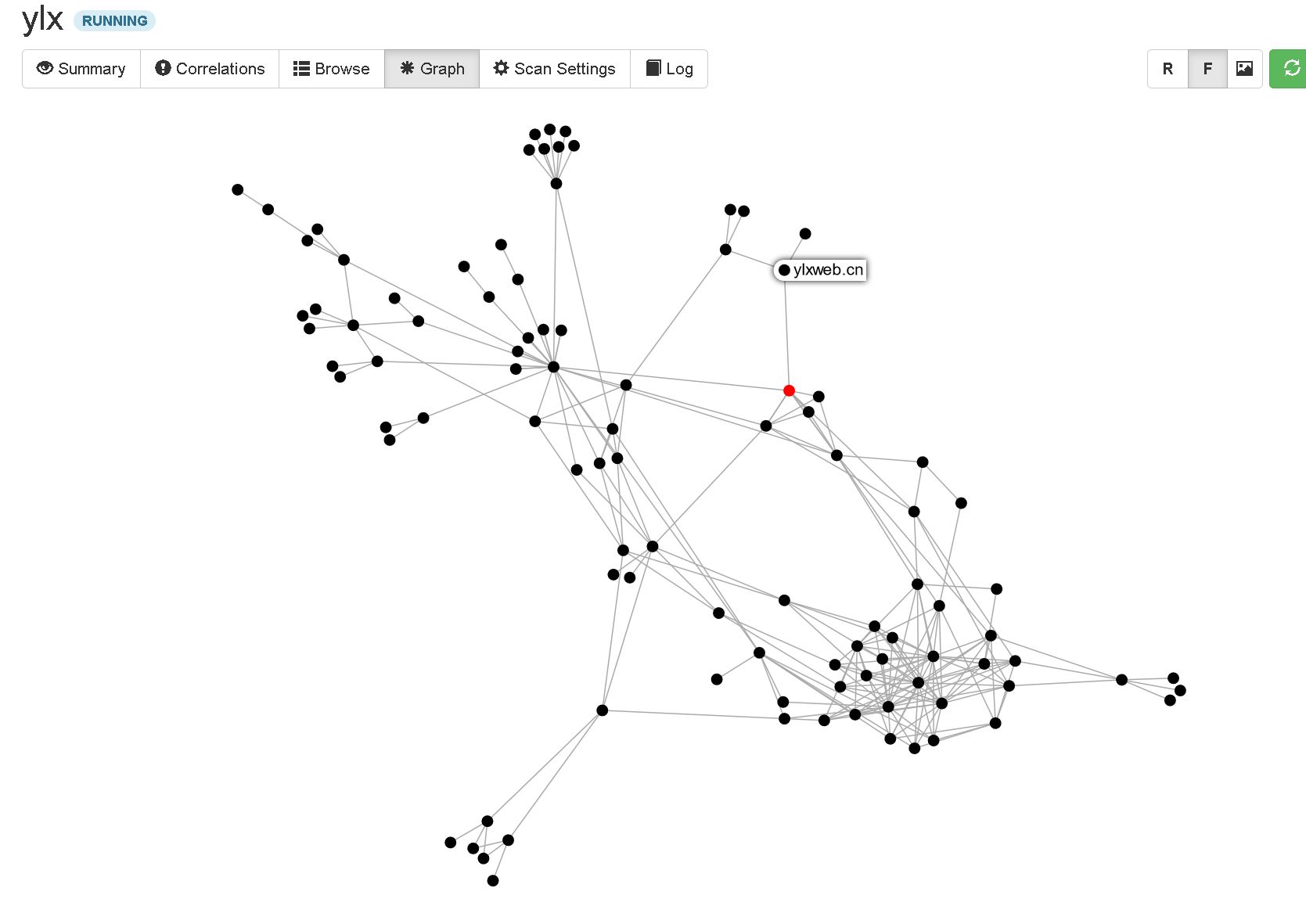

可以看到,这款工具甚至为我们制作了一个图表,能够快速的梳理资产分布:

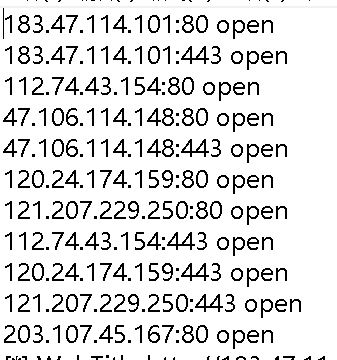

美中不足的时,工具对一些无关紧要的域名等信息也做了搜集,导致数据多而杂,需要人工去提取,不过我们也发现了一个之前没有发现的邮箱,还有一个www.ylxweb.cn的域名及其ip,访问发现跟www.ylxweb.com有着相同内容,这下可以确定三个ip的资产了

同时,这个工具发现了很多端口,需要进一步排查是否误报,至于报告中的C段,考虑到这是一个小公司,并且已经获取了三个有效资产的ip,姑且视为无效信息

3.JSINFO-SCAN

https://github.com/p1g3/JSINFO-SCAN

递归爬取域名(netloc/domain),以及递归从JS中获取信息的工具

4.URLFinder

https://github.com/pingc0y/URLFinder

URLFinder是一款用于快速提取检测页面中JS与URL的工具。

功能类似于JSFinder,但JSFinder好久没更新了。

5.EyeWitness

https://github.com/FortyNorthSecurity/EyeWitness

Eyewitness可自动查询URL对应网站的截图、RDP服务、Open VNC服务器以及一些服务器title、甚至是可识别的默认凭据等,最终会生成一个详细的html报告

DNS域传送

当我们向配置不正确的dns服务器发送axfr请求时,dns服务器有可能返回请求域名的所有解析记录,从而能够获取子域名

使用命令:

dig @114.114.114.114 twosmi1e.com axfr

nmap –script dns-zone-transfer –script-args dns-zone-transfer.domain=targetdomain -p 53 -Pn 114.114.114.114

# python DNS库

xfr = dns.query.xfr(where=server, zone=self.domain, timeout=5.0, lifetime=10.0)

zone = dns.zone.from\_xfr(xfr) 可结合dns服务器字典尝试域传送,不过爆率不高,建议只用机器跑一次就够了(已写脚本)

子域名爆破

要说简单粗暴还是子域名枚举爆破,通过不断的拼接字典中的子域名前缀去枚举域名的A记录进行DNS解析,如果成功解析说明子域名存在。如xxx.com拼接前缀test组合成test.xxx.com,再对其进行验证。

但是域名如果使用泛解析的话,则会导致所有的域名都能成功解析,使得子域名枚举变得不精准。

泛解析:使用通配符 * 来匹配所有的子域名,从而实现所有的子级域名均指向相同网站空间。

会存在域名劫持、域名恶意泛解析风险

会主站被降权,可能被恶意利用,占用大量流量

关于恶意解析:

https://cloud.tencent.com/developer/article/1494534?from=article.detail.1874625

混合泛解析:在泛解析的基础上,增加一个限制,使记录可以按照需求进行分类。

https://cloud.tencent.com/document/product/302/9073

https://github.com/Q2h1Cg/dnsbrute/blob/v2.0/dict/53683.txt

那么域名使用了泛解析怎么去解决呢?

一般有两种:

1.黑名单ip:

通过获取一个不存在的子域名相应解析IP,来记录标记黑名单ip,再爆破字典时,解析到的IP在这个黑名单ip中,则跳过,不存在就继续处理。

或是记录相同的,保留一到两个。

2.TTL

在权威 DNS 中,泛解析记录的 TTL 肯定是相同的,如果子域名记录相同,但 TTL 不同,那这条记录可以说肯定不是泛解析记录。

3.响应内容

牺牲速度,先获取一个绝对不存在域名的响应内容,再遍历获取每个字典对应的子域名的响应内容,通过和不存在域名的内容做相似度比对,来枚举子域名。

枚举爆破常用工具:

subDomainsBrute

https://github.com/lijiejie/subDomainsBrute

老牌DNS爆破工具,稳定快速~

暂不支持批量

怼泛解析:超过10个域名指向同一IP,则此后发现的其他指向该IP的域名将被丢弃,该方法可能存在误删,但简单有效。

OneForAll

也是一款集成工具,使用了各种api和爆破等方式来查找子域名,注意运行时请不要使用过高的python版本,会因为库的变更导致错误,在python3.7上测试可以运行

使用命令:

python3 oneforall.py --target example.com run

没有什么新的发现

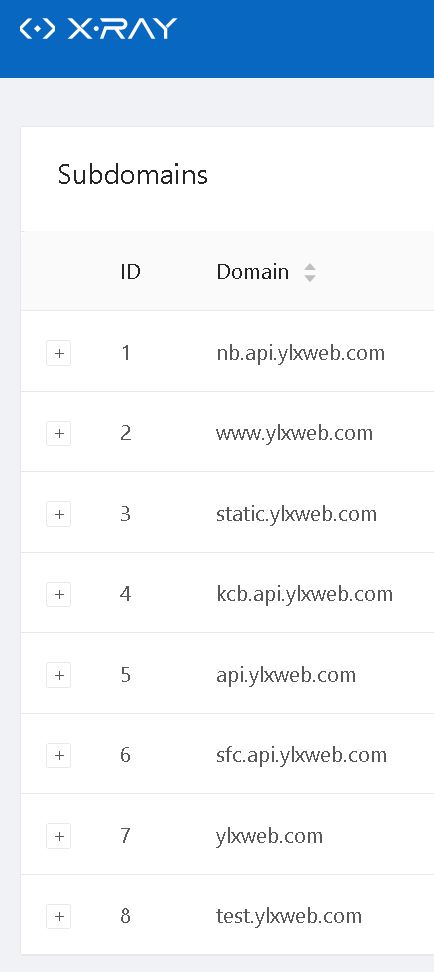

Xary

由长亭开发的一款扫描器,集成了众多POC和子域名挖掘等功能

使用命令:

xray_windows_64.exe sd -t example.com --ho htmloutput.html

同样没有什么新发现

knock

https://github.com/guelfoweb/knock

需要virustotal的api

支持查询VirusTotal,速度快,结果一般

VirusTotal API绕过泛解析

ESD

https://github.com/FeeiCN/ESD

收集方法多,爆破速度极快,接口少

怼泛解析:基于文本相似度过滤泛解析域名

KSubdomain

无状态子域名爆破工具

使用指令:

./ksubdomain -d example.com -full -csv -o /root/name.csv

结合其他工具,一键子域名搜集验证:

https://cn-sec.com/archives/1178685.html

.subfinder.exe -d baidu.com -silent | .ksubdomain.exe v --silent --only-domain --stdin | .httpx.exe -title -td -status-code -title -follow-redirects -ip没有什么发现

Layer子域名挖掘

感觉字典挺大的,成也字典败也字典,大字典加上递归扫描,在面对这种只有数个子域名的公司时效率就低了

没有什么新发现

subfinder

https://github.com/projectdiscovery/subfinder

brew install subfinder

Subfinder 是一个子域发现工具,它通过使用被动在线资源来发现网站的有效子域。它具有简单的模块化架构,并针对速度进行了优化。 subfinder 是为只做一件事而构建的——被动子域枚举,它做得很好。

其他工具

1.FuzSub

https://github.com/DavexPro/FuzSub

2.fierce

https://github.com/davidpepper/fierce-domain-scanner

3.御剑

4.wydomain

5.orangescan

6.DNSRecon

7.K8

8.DNSMaper

aort subfinder dnsenum dnsmap dnsrecon dnswalk

一般来说会先运行fierce以确认所有可能的目标已经被识别,然后运行至少两个集成工具(如dnsenum和dnsrecon)以产生最大的数据量并提供一定程度的交叉验证

我尝试了一下感觉没有那么好用,可能这一套会比较适用于国外环境

关于爆破字典准备

可以参考以下文章:

https://feei.cn/esd/

这里做简单介绍

DNS服务商的字典一般来说最准确有效,如:DNSPod公布的使用最多的子域名:

https://github.com/DNSPod/oh-my-free-data/blob/master/src/dnspod-top2000-sub-domains.txt

普通字典:一些基础组合。

单字母:f.feei.cn(大都喜欢短一点的域名,单字符的最为常见)

单字母+单数字:s1.feei.cn

双字母:sd.feei.cn(大都喜欢业务的首字母缩写)

双字母+单数字:ss1.feei.cn

双字母+双数字:ss01.feei.cn

三字母:www.feei.cn(部分业务名称为三个字)

四字母:webp.feei.cn(部分业务名称为四个字)

单数字:1.feei.cn

双数字:11.feei.cn

三数字:666.feei.cn

常用词组:常见的中英文词组。

fanyi.feei.cn(中)tranlate.feei.cn(英)

huiyuan.feei.cn(中)member.feei.cn(英)

tupian.feei.cn(中)picture.feei.cn(英)

爆破工具的字典: 可结合整理过的字典

https://github.com/TheRook/subbrute/blob/master/names_small.txt

https://github.com/lijiejie/subDomainsBrute/blob/master/dict/subnames_full.txt

https://github.com/Q2h1Cg/dnsbrute/blob/v2.0/dict/53683.txt

子域名总结

总的来说oneforall和Xray会比较好用,如果这几个都没有发现可疑的目标,那么用其他应该也不会有什么效果

根据上面的所有扫描结果(包括被动信息搜集)找到总结了几个高价值,高可疑的资产,以下的一些搜集手段将针对这些资产:

120.76.52.201

tbsdev.ylxweb.cn

gitlab.ylxweb.cn

illkx.ylxweb.cn

treayoung.ylxweb.cn

test.ylxweb.com

wxkfpt.ylxweb.com

sfc.api.ylxweb.com

wxkfpt.te.ylxweb.com

tbs.ylxweb.cn

m.ylxweb.cn

hdcx.66239779.com

work.ylxweb.com

cd.ylxweb.cn

api.ylxweb.com

120.24.174.159

nb.api.ylxweb.com

static.ylxweb.com

121.207.229.250

39.108.69.220

119.23.146.168

183.47.114.101IP信息搜集

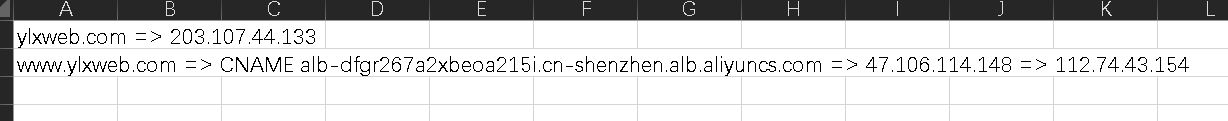

用以上的方法,我们搜集到了大量的域名信息和部分ip信息,接下来我们需要搜集更多更详细的ip信息来扩大搜集面

DNS记录查询

DNS服务器端口: tcp/udp 53。

常用DNS记录:

| 记录类型 | 说明 |

|---|---|

| A记录 | 解析到一个ipv4地址 |

| CNAME记录 | 解析到另一个域名 |

| MX记录 | 电子邮件交换记录 |

| NS记录 | 返回解析域名服务器,可用于查看目标域名是否有自建dns服务 |

| AAAA记录 | 解析到一个ipv6地址 |

| SRV记录 | 标识目标服务 |

| TXT记录 | 目标备注说明记录 |

可以先尝试查询ns记录看看目标有没有自建dns服务器,如果有,则将自建dns服务器放到

https://hackertarget.com/find-shared-dns-servers/

进行查询,然后再查询A记录

网站的综合查询建议使用爱站网,站长之家这些

我们尝试DNS记录查询,看看域名对应了什么主机,同时也可以根据ip地址反查解析的域名,看看同一台服务器上是否还运行着其他可能较弱的站点,dns查询的平台网上有很多,这里不赘述

我们可以使用nslookup命令:

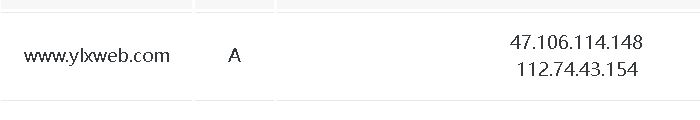

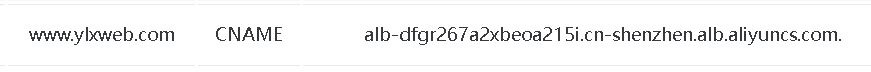

也可以用在线网站:

https://www.itdog.cn/dns/

效果不错,分别访问解析到的两个ip,发现都运行着公司官网,而且是阿里云服务器,看来是有效资产

绕过CDN

有的网站可能会做cdn防护,将自己的真实ip隐藏起来,我们可以通过一些方法绕过cdn来获取真实ip

判断CDN

首先,我们要判断该域名是否存在CDN的情况,我们可以去在线CDN查询网站:http://ping.chinaz.com/ 。如果查询出的ip数量大于一个的话,则说明该ip地址不是真实的服务器地址。以我的经验来看,如果是2个或者3个,并且这几个地址是同一地区的不同运营商的话,则很有可能这几个地址是服务器的出口地址,该服务器在内网中,通过不同运营商NAT映射供互联网访问,同时采用几个不同的运营商可以负载均衡和热备份。

如果是多个ip地址,并且这些ip地址分布在不同地区的话,则基本上可以断定就是采用了CDN了。

1.nslookup

用了CDN的会返回多个IP地址

2.在线查询检测

https://www.cdnplanet.com/tools/cdnfinder/

http://tools.bugscaner.com/nslookup/ (会提示是否cdn)

https://tool.chinaz.com/nslookup

3.多地ping

看IP是否一致,如有多个ip,多半上了cdn,在线工具:

http://ping.chinaz.com/

http://ping.aizhan.com/

https://www.itdog.cn/dns

http://www.webkaka.com/Ping.aspx

https://www.host-tracker.com/v3/check/

4.IP反查

反查IP有多个域名,那IP多半不是真实IP

5.cdn历史解析

https://x.threatbook.cn/

http://toolbar.netcraft.com/site_report?url=

http://viewdns.info/

6.LTM解码法

当服务器使用F5 LTM做负载均衡时,通过对set-cookie关键字的解码真实ip也可被获取,例如:Set-Cookie:BIGipServerpool_8.29_8030=487098378.24095.0000,先把第一小节的十进制数即487098378取出来,然后将其转为十六进制数1d08880a,接着从后至前,以此取四位数出来,也就是0a.88.08.1d,最后依次把他们转为十进制数10.136.8.29,也就是最后的真实ip。

自动化解码工具:

https://github.com/ezelf/f5_cookieLeaks

7.vhost碰撞

只要字典够强大,数据够多,通过 IP 和子域的碰撞,总会有所收获。

在线工具:

https://pentest-tools.com/information-gathering/find-virtual-hosts#

工具

CloudFlair

项目地址:https://github.com/christophetd/CloudFlair

在线版:https://suip.biz/?act=cloudfail

其他手法

更全的方法可以看指南:https://github.com/bin-maker/BYPASS-CDN

1.邮箱地址,如果目标有类似验证码等邮件服务,可以通过查看邮件的源ip来发现真实ip,因为邮件服务器一般不上cdn,大佬分享的奇淫技巧:通过发送邮件给一个不存在的邮箱地址,比如 000xxx@domain.com ,因为该用户不存在,所以发送将失败,并且还会收到一个包含发送该电子邮件给你的服务器的真实 IP 通知。foxmail导出的邮件可以用编辑器打开查看其内容。

2.phpinfo文件,phpinfo文件的server_addr字段中可能写有真实的ip地址,测试过程中可以尝试获取这个文件

3.分站和子域名,有些网站会用cdn来保护主站,但是没有保护分站

4.国外访问获取真实ip地址,有些网站会针对国内ip进行防护,所以使用国外ip访问可以获取真实ip

5.域名历史解析记录,有些网站可能之前没有上cdn,解析记录了之前的真实ip

6.有的网站有app或小程序等,里面的请求可能是真实ip

真实ip验证和使用

1.cdn节点判断

对于一些cdn节点可以使用阿里云的CDN节点判断验证找到的ip是否为CDN节点:

https://www.alibabacloud.com/help/zh/alibaba-cloud-cdn/latest/query-ip-addresses

2.通过浏览器源代码获取功能,确定真实ip

使用 view-source:192.168.1.1(填入真实ip),如果是真,则返回网站源代码。

如果是假,则返回cdn信息

3.组织IP段

当目标信息比较笼统时,可以通过IP地址注册信息查询运营商给目标组织所分配的ip段信息,继而对这个段进行测试。这样既可以扩大范围也有可能直接找到CDN后的真实服务器。

https://ipwhois.cnnic.net.cn/

https://apps.db.ripe.net/db-web-ui/query

https://bgp.he.net/

我们可以通过修改host文件,将域名和真实ip绑定,或者修改burp和yakit的设置来解析以利用真实ip

C段探测

在收集了一些域名和ip资产后,我们可以根据解析的ip+ip资产的范围去扩大C段的范围

如图我们可以猜测,210.38.250.0/24 和 121.10.176.0/24 网段中可能有更多未暴露的相关资产,即可将他们列为待扫描的C段

一般都是扫C段为主,B段为辅。通过获取同在一个ip段的同类型网站或业务来扩大攻击面,往往同ip段中会存在一些后台、api相关处理服务等。

C段主要收集点:

ip

端口

容器类型

title

在线查询

可以先试试在线的网站来查C段:

https://tool.chinaz.com/same

https://dns.aizhan.com/

https://c.webscan.cc/ (貌似已经死了)

这个比较好用,能扫出来很多甚至连测绘引擎都搞不出来的域名,但是会很容易崩溃,而且速度会比较慢,但也是利大于弊,附上部分扫描结果:

各类测绘引擎和Google Hacking

site:125.125.125.0/24

http://cn.bing.com/search?q=ip:111.111.111.111

神中神,跟上文讲到的测绘类似,只是要把域名换成我们要探测的响应的C段即可

fscan

伟大无需多言

fscan -h 111.111.111.0/24 -m all -fullnmap

老牌神器,就是速度有点慢,命令如下:

nmap -vvv -Pn -p- 111.111.111.0/24 -n -T4

#-v 输出详细信息,-v/-vv/-vvv v越多信息越详细 上线3个v

#-Pn 扫描时不用ping

#-p- 扫描所有端口(65535个)。如果不使用 -p- ,nmap 将仅扫描1000个端口,GUI参数不可用

#-n 不做DNS解析

#-T4 设置时间模板,0-5部分做了扫描时间优化,默认3未作优化。4加速扫描又保持一定准确性

nmap -v -Pn -p- --open -sV 111.111.111.0/24 -n -T4 --max-scan-delay 10 --max-retries 3 --min-hostgroup 10 -oX $ip-result-\`date +%y-%m-%d-%H-%M-%S\`.xml --script=dns-zone-transfer,ftp-anon,ftp-proftpd-backdoor,ftp-vsftpd-backdoor,ftp-vuln-cve2010-4221,http-backup-finder,http-cisco-anyconnect,http-iis-short-name-brute,http-put,http-php-version,http-shellshock,http-robots.txt,http-svn-enum,http-webdav-scan,iax2-version,memcached-info,mongodb-info,msrpc-enum,ms-sql-info,mysql-info,nrpe-enum,pptp-version,redis-info,rpcinfo,samba-vuln-cve-2012-1182,smb-vuln-ms08-067,smb-vuln-ms17-010,snmp-info,sshv1,xmpp-info,tftp-enum,teamspeak2-version,ftp-brute,imap-brute,smtp-brute,pop3-brute,mongodb-brute,redis-brute,ms-sql-brute,rlogin-brute,rsync-brute,mysql-brute,pgsql-brute,oracle-sid-brute,oracle-brute,rtsp-url-brute,snmp-brute,svn-brute,telnet-brute,vnc-brute,xmpp-brute

# 扫描全端口,并调用各种脚本

nmap -vvv -Pn -p 20,22,23,25,53,69,80-89,443,8440-8450,8080-8089,110,111,137,143,161,389,512,873,1194,1352,1433,1521,1500,1723,2082,2181,2601,3128,3312,3306,3389,3690,4848,5000,5432,5900,5984,6379,7001,7002,7003,7778,8000,8069,8888,9000,9002,9080-9081,9090,9200,10001,10002,11211,27017,50070 --open -sV 111.111.111.0/24 -n -T4 --max-scan-delay 10 --max-retries 3 --min-hostgroup 10 -oX $ip-result-\`date +%y-%m-%d-%H-%M-%S\`.xml --script=dns-zone-transfer,ftp-anon,ftp-proftpd-backdoor,ftp-vsftpd-backdoor,ftp-vuln-cve2010-4221,http-backup-finder,http-cisco-anyconnect,http-iis-short-name-brute,http-put,http-php-version,http-shellshock,http-robots.txt,http-svn-enum,http-webdav-scan,iax2-version,memcached-info,mongodb-info,msrpc-enum,ms-sql-info,mysql-info,nrpe-enum,pptp-version,redis-info,rpcinfo,samba-vuln-cve-2012-1182,smb-vuln-ms08-067,smb-vuln-ms17-010,snmp-info,sshv1,xmpp-info,tftp-enum,teamspeak2-version,ftp-brute,imap-brute,smtp-brute,pop3-brute,mongodb-brute,redis-brute,ms-sql-brute,rlogin-brute,rsync-brute,mysql-brute,pgsql-brute,oracle-sid-brute,oracle-brute,rtsp-url-brute,snmp-brute,svn-brute,telnet-brute,vnc-brute,xmpp-brute

# 快速扫描常见端口,并调用各种脚本msscan

https://github.com/robertdavidgraham/masscan

速度快,精确度有待优化

masscan -p80,8000-8100 10.0.0.0/8 --rate=10000 https://github.com/7dog7/masscan_to_nmap

nmap+msscan缝合怪

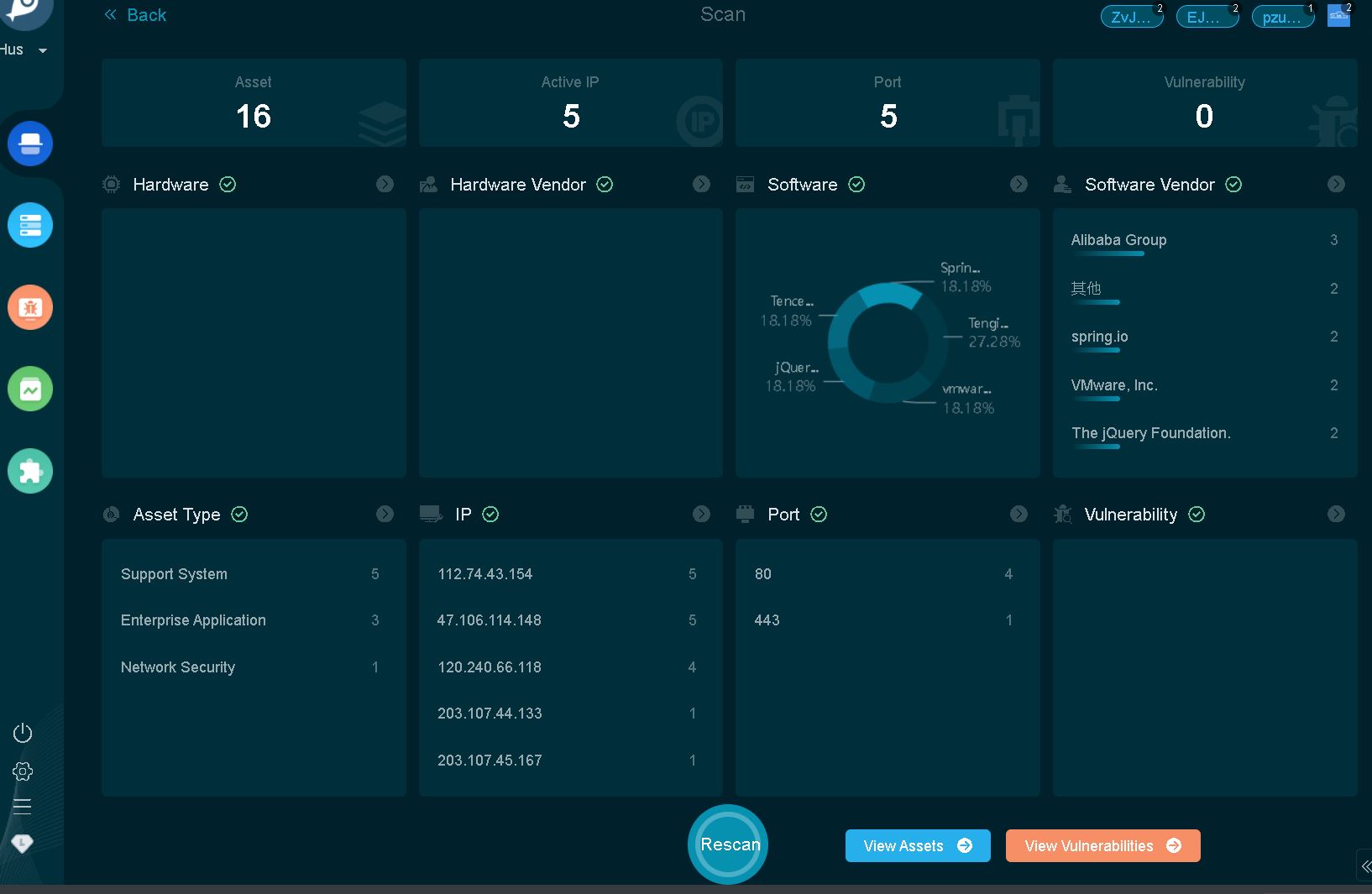

Goby

Goby也是一款不错的工具,集成了服务探测,端口扫描,子域名挖掘等功能:

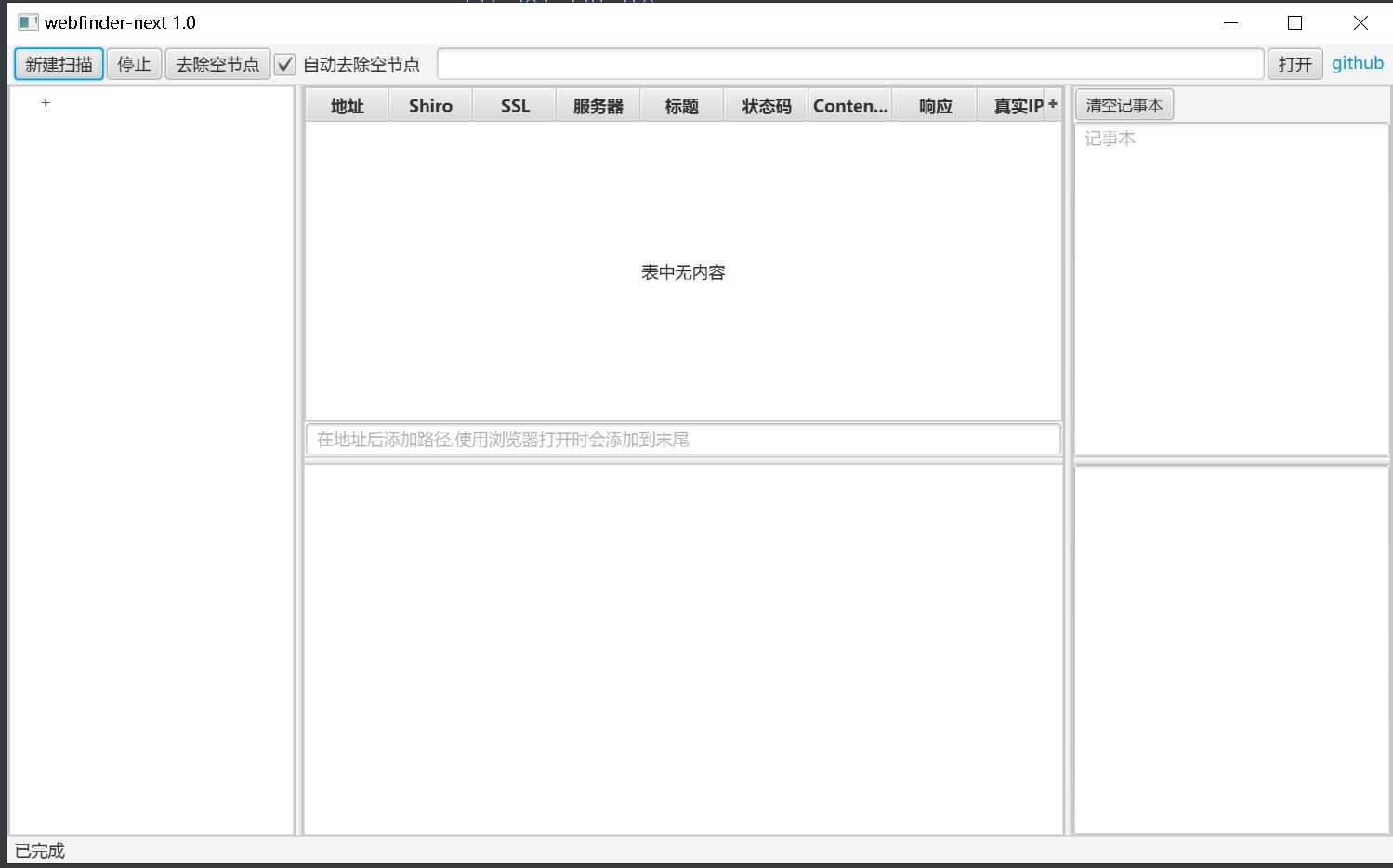

小米饭web查找器

使用java8运行更佳

https://github.com/Liqunkit/webfinder-next

好用,但是在扫描大量资产时速度堪忧,不过利大于弊,支持扫描多个C段,线程设置,全端口扫描等

水泽

https://github.com/0x727/ShuiZe_0x727

ALLin

https://github.com/P1-Team/AlliN

K8CScan

https://github.com/k8gege/K8CScan

Whatweb

kali自带,跟小米饭差不多,支持多C段,感觉速度会快一点

# 等级分1-4 四种,强度和时间逐渐递增

whatweb -v -a 等级 域名

感觉除了速度快一点也没比小米饭强多少

各类测绘引擎

神中神,跟上文讲到的测绘类似,只是要把域名换成我们要探测的响应的C段即可

旁站(ip反查域名)

一个服务器上存在多个站点,可通过ip查询相应站点,再从相应站点进一步突破获取服务器权限。

1.在线平台:

https://www.webscan.cc/

https://viewdns.info/reverseip/

https://reverseip.domaintools.com/

https://tools.ipip.net/ipdomain.php

https://dnslytics.com/

2.测绘引擎

3.工具

https://github.com/Sma11New/ip2domain

水泽

nmap

goby

御剑

北极熊扫描器

通过手动ping

端口扫描

在对域名和ip资产的挖掘完成后,我们可以针对部分可能存在弱点,或者情报较少的资产进行端口扫描来发现更多潜在的可能性

tips:

大批量扫描时建议云上挂代理池进行。

查看端口出现频率

https://github.com/laconicwolf/Masscan-to-CSV

masscan扫描出的端口可以用nmap去确认

在线扫描

http://coolaf.com/tool/port

站长之家

fscan

伟大无需多言,自带POC检测,可以快速扫描大量ip,先将上面要针对的ip保存到文件,然后适用fscan通过文件读取目标扫描

fscan -hf ip.txt

目标好像并没有开放除了80和443之外的端口,我们用nmap在试一下

nmap

也是一款十分强大的扫描工具,提供了多种扫描方式和极高的自定义程度,还可以通过人工配置来绕过防火墙

nmap -vv -O -A -sV -sS -Pn -p0-65535 -iL ip.txt -oA ylx.xml扫到出来一个mysql,版本还挺低的:

端口渗透表(仅供参考):

引用下某大佬的端口渗透思路表,可以学习学习下。

端口 服务 渗透用途

tcp 20,21 FTP 允许匿名的上传下载,爆破,嗅探,win提权,远程执行(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4)

tcp 22 SSH 可根据已搜集到的信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等等

tcp 23 Telnet 爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令

tcp 25 SMTP 邮件伪造,vrfy/expn查询邮件用户信息,可使用smtp-user-enum工具来自动跑

tcp/udp 53 DNS 允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控

tcp/udp 69 TFTP 尝试下载目标及其的各类重要配置文件

tcp 80-89,443,8440-8450,8080-8089 各种常用的Web服务端口 可尝试经典的topn,vpn,owa,webmail,目标oa,各类Java控制台,各类服务器Web管理面板,各类Web中间件漏洞利用,各类Web框架漏洞利用等等……

tcp 110 POP3 可尝试爆破,嗅探

tcp 111,2049 NFS 权限配置不当

tcp 137,139,445 Samba 可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等……

tcp 143 IMAP 可尝试爆破

udp 161 SNMP 爆破默认团队字符串,搜集目标内网信息

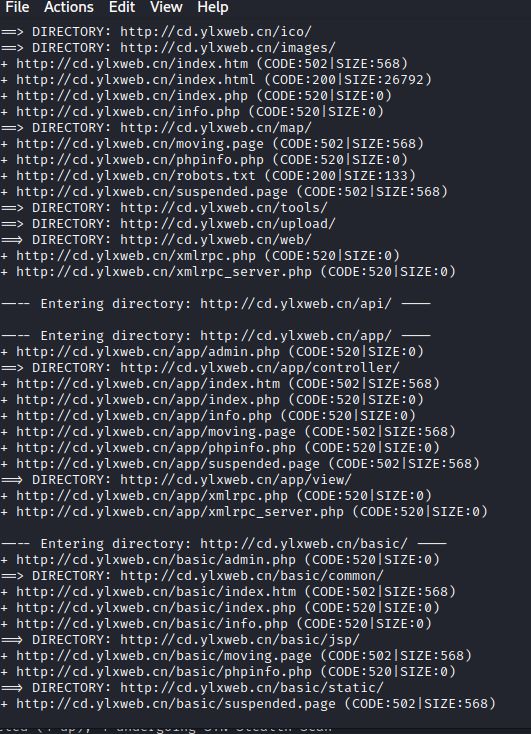

tcp 389 LDAP ldap注入,允许匿名访问,弱口令

tcp 512,513,514 Linux rexec 可爆破,rlogin登陆

tcp 873 Rsync 匿名访问,文件上传

tcp 1194 OpenVPN 想办法钓VPN账号,进内网

tcp 1352 Lotus 弱口令,信息泄漏,爆破

tcp 1433 SQL Server 注入,提权,sa弱口令,爆破

tcp 1521 Oracle tns爆破,注入,弹shell…

tcp 1500 ISPmanager 弱口令

tcp 1723 PPTP 爆破,想办法钓VPN账号,进内网

tcp 2082,2083 cPanel 弱口令

tcp 2181 ZooKeeper 未授权访问

tcp 2601,2604 Zebra 默认密码zerbra

tcp 3128 Squid 弱口令

tcp 3312,3311 kangle 弱口令

tcp 3306 MySQL 注入,提权,爆破

tcp 3389 Windows rdp shift后门[需要03以下的系统],爆破,ms12-020

tcp 3690 SVN svn泄露,未授权访问

tcp 4848 GlassFish 弱口令

tcp 5000 Sybase/DB2 爆破,注入

tcp 5432 PostgreSQL 爆破,注入,弱口令

tcp 5900,5901,5902 VNC 弱口令爆破

tcp 5984 CouchDB 未授权导致的任意指令执行

tcp 6379 Redis 可尝试未授权访问,弱口令爆破

tcp 7001,7002 WebLogic Java反序列化,弱口令

tcp 7778 Kloxo 主机面板登录

tcp 8000 Ajenti 弱口令

tcp 8009 tomcat Ajp Tomcat-Ajp协议漏洞

tcp 8443 Plesk 弱口令

tcp 8069 Zabbix 远程执行,SQL注入

tcp 8080-8089 Jenkins,JBoss 反序列化,控制台弱口令

tcp 9080-9081,9090 WebSphere Java反序列化/弱口令

tcp 9200,9300 ElasticSearch 远程执行

tcp 11211 Memcached 未授权访问

tcp 27017,27018 MongoDB 爆破,未授权访问

tcp 50070,50030 Hadoop 默认端口未授权访问

端口号 端口说明 渗透思路

21/69 FTP/TFTP:文件传输协议 爆破、内网嗅探

22 SSH:远程连接 用户名枚举、爆破

23 Telnet:远程连接 爆破、内网嗅探

25 SMTP:邮件服务 邮件伪造

53 DNS:域名系统 DNS域传送\DNS缓存投毒\DNS欺骗\利用DNS隧道技术刺透防火墙

389 LDAP 未授权访问(通过LdapBrowser工具直接连入)

443 https服务 OpenSSL 心脏滴血(nmap -sV –script=ssl-heartbleed 目标)

445 SMB服务 ms17_010远程代码执行

873 rsync服务 未授权访问

1090/1099 Java-rmi JAVA反序列化远程命令执行漏洞

1352 Lotus Domino邮件服务 爆破:弱口令、信息泄漏:源代码

1433 MSSQL 注入、SA弱口令爆破、提权

1521 Oracle 注入、TNS爆破

2049 NFS 配置不当

2181 ZooKeeper服务 未授权访问

3306 MySQL 注入、爆破、写shell、提权

3389 RDP 爆破、Shift后门、CVE-2019-0708远程代码执行

4848 GlassFish控制台 爆破:控制台弱口令、认证绕过

5000 Sybase/DB2数据库 爆破、注入

5432 PostgreSQL 爆破弱口令、高权限执行系统命令

5632 PcAnywhere服务 爆破弱口令

5900 VNC 爆破:弱口令、认证绕过

6379 Redis 未授权访问、爆破弱口令

7001 WebLogic中间件 反序列化、控制台弱口令+部署war包、SSRF

8000 jdwp JDWP 远程命令执行漏洞(工具)

8080/8089 Tomcat/JBoss/Resin/Jetty/Jenkins 反序列化、控制台弱口令、未授权

8161 ActiveMQ admin/admin、任意文件写入、反序列化

8069 Zabbix 远程命令执行

9043 WebSphere控制台 控制台弱口令https://:9043/ibm/console/logon.jsp、远程代码执行

9200/9300 Elasticsearch服务 远程代码执行

11211 Memcache 未授权访问(nc -vv 目标 11211)

27017 MongoDB 未授权访问、爆破弱口令

50000 SAP 远程代码执行

50070 hadoop 未授权访问

端口号 服务 渗透思路

21 FTP/TFTP/VSFTPD 爆破/嗅探/溢出/后门

22 ssh远程连接 爆破/openssh漏洞

23 Telnet远程连接 爆破/嗅探/弱口令

25 SMTP邮件服务 邮件伪造

53 DNS域名解析系统 域传送/劫持/缓存投毒/欺骗

67/68 dhcp服务 劫持/欺骗

110 pop3 爆破/嗅探

139 Samba服务 爆破/未授权访问/远程命令执行

143 Imap协议 爆破161SNMP协议爆破/搜集目标内网信息

389 Ldap目录访问协议 注入/未授权访问/弱口令

445 smb ms17-010/端口溢出

512/513/514 Linux Rexec服务 爆破/Rlogin登陆

873 Rsync服务 文件上传/未授权访问

1080 socket 爆破

1352 Lotus domino邮件服务 爆破/信息泄漏

1433 mssql 爆破/注入/SA弱口令

1521 oracle 爆破/注入/TNS爆破/反弹shell2049Nfs服务配置不当

2181 zookeeper服务 未授权访问

2375 docker remote api 未授权访问

3306 mysql 爆破/注入

3389 Rdp远程桌面链接 爆破/shift后门

4848 GlassFish控制台 爆破/认证绕过

5000 sybase/DB2数据库 爆破/注入/提权

5432 postgresql 爆破/注入/缓冲区溢出

5632 pcanywhere服务 抓密码/代码执行

5900 vnc 爆破/认证绕过

6379 Redis数据库 未授权访问/爆破

7001/7002 weblogic java反序列化/控制台弱口令

80/443 http/https web应用漏洞/心脏滴血

8069 zabbix服务 远程命令执行/注入

8161 activemq 弱口令/写文件

8080/8089 Jboss/Tomcat/Resin 爆破/PUT文件上传/反序列化

8083/8086 influxDB 未授权访问

9000 fastcgi 远程命令执行

9090 Websphere 控制台爆破/java反序列化/弱口令

9200/9300 elasticsearch 远程代码执行

11211 memcached 未授权访问

27017/27018 mongodb 未授权访问/爆破

端口号 服务 渗透思路

20 ftp_data 爆破、嗅探、溢出、后门

21 ftp_control 爆破、嗅探、溢出、后门

23 telnet 爆破、嗅探

25 smtp 邮件伪造

53 DNS DNS区域传输、DNS劫持、DNS缓存投毒、DNS欺骗、深度利用:利用DNS隧道技术刺透防火墙

67 dhcp 劫持、欺骗

68 dhcp 劫持、欺骗

110 pop3 爆破

139 samba 爆破、未授权访问、远程代码执行

143 imap 爆破

161 snmp 爆破

389 ldap 注入攻击、未授权访问

512 linux r 直接使用rlogin

513 linux r 直接使用rlogin

514 linux r 直接使用rlogin

873 rsync 未授权访问

888 BTLINUX 宝塔Linux主机管理后台/默认帐户:admin|默认密码:admin

999 PMA 护卫神佩带的phpmyadmin管理后台,默认帐户:root|默认密码:huweishen.com

1080 socket 爆破:进行内网渗透

1352 lotus 爆破:弱口令、信息泄露:源代码

1433 mssql 爆破:使用系统用户登录、注入攻击

1521 oracle 爆破:TNS、注入攻击

2049 nfs 配置不当

2181 zookeeper 未授权访问

3306 mysql 爆破、拒绝服务、注入

3389 rdp 爆破、Shift后门

4848 glassfish 爆破:控制台弱口令、认证绕过

5000 sybase/DB2 爆破、注入

5432 postgresql 缓冲区溢出、注入攻击、爆破:弱口令

5632 pcanywhere 拒绝服务、代码执行

5900 vnc 爆破:弱口令、认证绕过

5901 vnc 爆破:弱口令、认证绕过

5902 vnc 爆破:弱口令、认证绕过

6379 redis 未授权访问、爆破:弱口令

7001 weblogic JAVA反序列化、控制台弱口令、控制台部署webshell

7002 weblogic JAVA反序列化、控制台弱口令、控制台部署webshell

80 web 常见Web攻击、控制台爆破、对应服务器版本漏洞

443 web 常见Web攻击、控制台爆破、对应服务器版本漏洞

8080 web|Tomcat|.. 常见Web攻击、控制台爆破、对应服务器版本漏洞、Tomcat漏洞

8069 zabbix 远程命令执行

9090 websphere 文件泄露、爆破:控制台弱口令、Java反序列

9200 elasticsearch 未授权访问、远程代码执行

9300 elasticsearch 未授权访问、远程代码执行

11211 memcacache 未授权访问

27017 mongodb 爆破、未授权访问

27018 mongodb 爆破、未授权访问

50070 Hadoop 爆破、未授权访问

50075 Hadoop 爆破、未授权访问

14000 Hadoop 爆破、未授权访问

8480 Hadoop 爆破、未授权访问

8088 web 爆破、未授权访问

50030 Hadoop 爆破、未授权访问

50060 Hadoop 爆破、未授权访问

60010 Hadoop 爆破、未授权访问

60030 Hadoop 爆破、未授权访问

10000 Virtualmin/Webmin 服务器虚拟主机管理系统

10003 Hadoop 爆破、未授权访问

5984 couchdb 未授权访问

445 SMB 弱口令爆破,检测是否有ms_08067等溢出

1025 111 NFS

2082 cpanel主机管理系统登陆 (国外用较多)

2083 cpanel主机管理系统登陆 (国外用较多)

2222 DA虚拟主机管理系统登陆 (国外用较多)

2601 zebra路由

2604 zebra路由

3128 代理默认端口,如果没设置口令很可能就直接漫游内网了

3311 kangle主机管理系统登陆

3312 kangle主机管理系统登陆

4440 参考WooYun: 借用新浪某服务成功漫游新浪内网

6082 参考WooYun: Varnish HTTP accelerator CLI 未授权访问易导致网站被直接篡改或者作为代理进入内网

7778 主机控制面板登录

8083 主机管理系统 (国外用较多)

8649

8888 主机管理系统默认端口

9000 fcgi php执行

50000 SAP 命令执行

# WEB端口

80,81,82,443,5000,7001,7010,7100,7547,7777,7801,8000,8001,8002,8003,8005,8009,8010,8011,8060,8069,8070,8080,8081,8082,8083,8085,8086,8087,8088,8089,8090,8091,8161,8443,8880,8888,8970,8989,9000,9001,9002,9043,9090,9200,9300,9443,9898,9900,9998,10002,50000,50070

# 服务器

21,22,445,3389,5900

# 数据库

1433,1521,3306,6379,11211,27017存活探测

主动信息搜集到这一步就可以对前期搜集的网址等进行存活探测了,去除掉不可访问的站点,减少无用信息,为下一步指纹搜集和目录扫描做准备

信息处理

对前期收集到的大量资产域名、ip信息批量进行存活性、title、架构、服务等信息进行验证提取时,可以用一些自动化工具筛选出有价值的数据,从而提高漏洞发现效率。

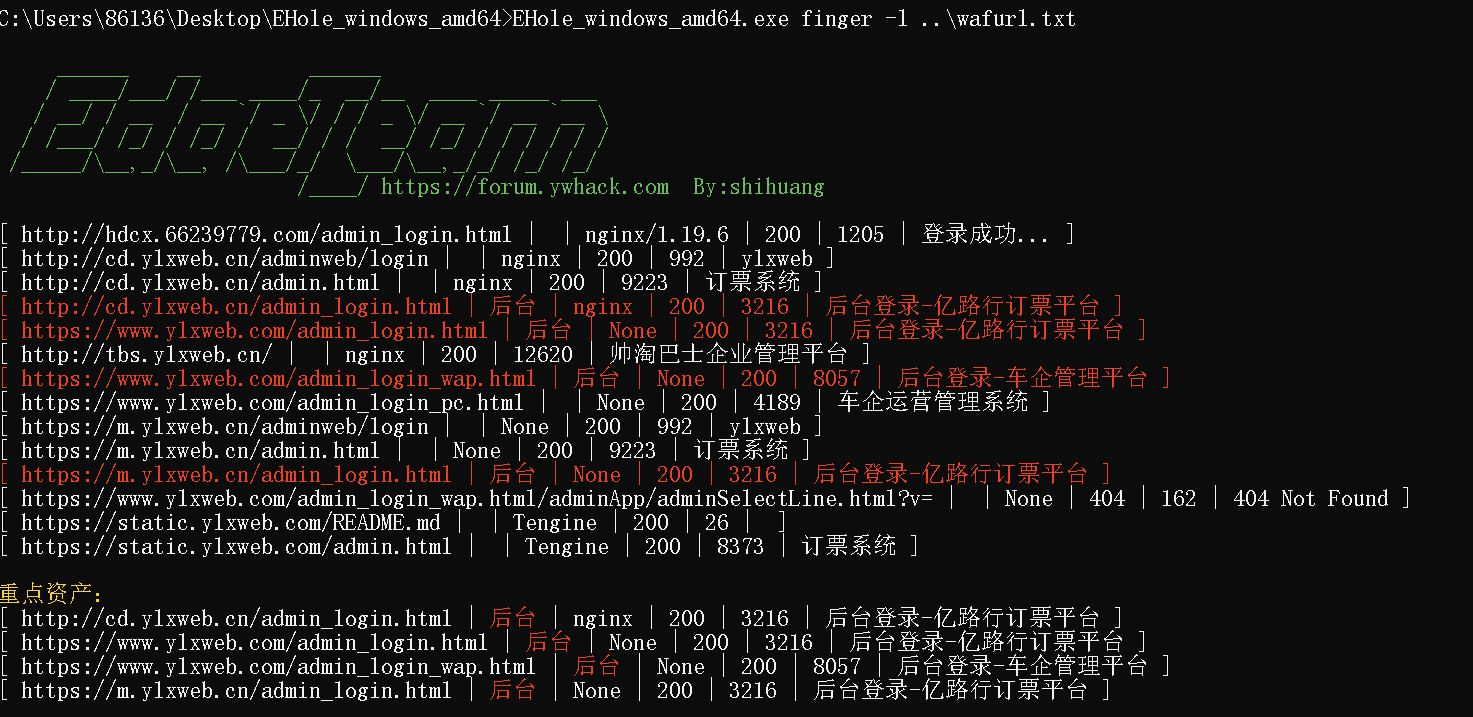

Ehole

https://github.com/EdgeSecurityTeam/EHole

EHole是一款对资产中重点系统指纹识别的工具,在红队作战中,信息收集是必不可少的环节,如何才能从大量的资产中提取有用的系统(如OA、VPN、Weblogic…)。EHole旨在帮助红队人员在信息收集期间能够快速从C段、大量杂乱的资产中精准定位到易被攻击的系统,从而实施进一步攻击。

AlliN

https://github.com/P1-Team/AlliN

一个辅助平常渗透测试项目或者攻防项目快速打点的综合工具,由之前写的工具AG3改名而来。是一款轻便、小巧、快速、全面的扫描工具。多用于渗透前资产收集和渗透后内网横向渗透。工具从项目上迭代了一些懒人功能(比如提供扫描资产文件中,可以写绝大部分的各种形式的链接/CIDR,并在此基础上可以添加任意端口和路径)

Bufferfly

https://github.com/dr0op/bufferfly

攻防资产处理小工具,对攻防前的信息搜集到的大批量资产/域名进行存活检测、获取标题头、语料提取、常见web端口检测、简单中间识别,去重等,便于筛选有价值资产。

HKTools

https://github.com/Security-Magic-Weapon/HKTools

一款辅助安全研发在日常工作中渗透测试、安全研究、安全开发等工作的工具

EyeWitness

https://github.com/FortyNorthSecurity/EyeWitness

Eyewitness可自动查询URL对应网站的截图、RDP服务、Open VNC服务器以及一些服务器title、甚至是可识别的默认凭据等,最终会生成一个详细的html报告。

anew(去重)

https://github.com/tomnomnom/anew

好用的去重对比工具

指纹信息

通过关键特征,去识别出目标指纹信息可以快速了解目标架构信息,调整攻击方向。

常见指纹信息:

CMS

Discuz、织梦、帝国CMS、WordPress、ecshop、蝉知等

前端技术

HTML5、jquery、bootstrap、Vue等

开发语言

PHP、JAVA、Ruby、Python、C#等

web服务器

Apache、Nginx、IIS、lighttpd等

应用服务器:

Tomcat、Jboss、Weblogic、Websphere等

操作系统信息

Linux、windows等

CDN信息

帝联、Cloudflare、网宿、七牛云、阿里云等

WAF信息

创宇盾、宝塔、安全狗、D盾、玄武盾等。

其他组件信息

fastjson、shiro、log4j等

OA协议办公

服务器类型

通过ping命令根据回显中的ttl值来判断是win还是linux,但值可被修改精准度不高。默认Linux是64,win是128

页面回显、报错回显、header头等站点泄露的系统信息

采用 nmap 进行扫描, -O 和 -A 参数都能扫描出来

检测服务器平台、版本等,获取后可以制定漏洞挖掘方案(如IIS6.0存在解析漏洞等)。

将首页或者其他页面通过修改大小写辨别网站所使用的系统:

区分大小写(页面报错)–Linux

不区分大小写(页面正常)–Windows

http://www.yunsee.cn/

根据IIS版本判断Windows系统,系统对应版本通过搜索引擎查找。

注:使用AppScan、WVS等扫描工具也可以判断。

开发语言

通过爬虫获取动态链接然后进行正则匹配判断

header头中X-Powered-By信息

Set-Cookie特征信息

如包含PHPSSIONID说明是php、包含JSESSIONID说明是java、包含ASP.NET_SessionId说明是aspx。

容器中间件类型

知道了这些信息之后,我们就需要知道网站用的web服务器是什么类型的:Apache、Nginx、Tomcat 还是 IIS。知道了web服务器是哪种类型后,我们还要探测web服务器具体的版本。比如Ngnix版本<0.83会有解析漏洞 ,IIS6.0会有文件名解析漏洞、IIS7.0会有畸形解析漏洞等。不同的web服务器版本,存在着不同漏洞。

搭建网站的服务组件,例如:iis、Apache、nginx、tomcat等,通过网站容器判断存在的漏洞(如:Apache解析漏洞,nginx解析漏洞)。

脚本类型

我们需要知道网站用的脚本类型:php 、Jsp 、Asp 、Aspx 。

1)可以根据网站URL来判断

2)site:xxx filetype:php

3)可以根据Firefox的插件来判断(Wappalyzer)

通过修改首页文件后缀查看页面响应判断

通过修改index.xxx后缀内容(为ASP\ASPX\PHP\JSP),查看页面返回情况,页面返回正常便可以判断脚本类型,判断脚本类型是信息收集中最基本的工作之一。

通过搜索框查找相关文章辨别脚本类型

在网站搜索框中输入任意字符,查询后,通过浏览器上的URL判断网站脚本类型。

通过爬虫工具爬取网站目录判断网站脚本类型

Webrobot

数据库类型

我们需要知道网站用的是哪种类型的数据库:Mysql、Oracle、SqlServer 还是 Access 。虽然这几种数据库的语法大体上相同,但是还是有区别的。所以我们还是要知道目标网站用的是哪种数据库,并且数据库是哪个版本的

各端口对应数据库类型:

sql server–1433

oracle–1521

mysql–3306

postgresql–5432

access–默认不开放连接端口,数据库存储在FTP服务器上。

通常情况:access–asp mysql–php oracle–jsp sqlserver–aspx

postgresql–php,常见搭配:

ASP 和 ASPX:ACCESS、SQL Server

PHP:MySQL、PostgreSQL

JSP:Oracle、MySQL

端口扫描判断数据库类型的方法较为准确,但是管理员也可能选择不开放外网数据库端口,开放内网的数据库端口,也有些管理员喜欢使用站库分离的方法或者使用WAF进行拦截端口扫描来防护站点,这样我们通过端口扫描判断数据库类型的方法便有些失效了。

WAF检测

常见的waf分类

云waf

百度安全宝、阿里云盾、长亭雷池等

硬件waf

绿盟的、深信服的

软件waf

安全狗、D盾、云锁等

代码级waf

自己写的waf规则,防止出现注入等,一般是在代码里面写死的(这里是一般情况)

常见的waf拦截页面(83个国内外WAF)

常见的WAF拦截页面可以参考下某大佬总结的WAF一图流:https://cloud.tencent.com/developer/article/1872310

真的全是图

https://github.com/stamparm/identYwaf/tree/master/screenshots

图源如上 可以尝试网页截图相似度匹配(ai)

哦 有人写了 https://github.com/stamparm/identywaf

工具

判断安全狗、阿里云云盾、360网站卫士、护卫神等WEB应用程序防火墙,便于采取绕过WAF的办法。

WhatWaf:https://github.com/Ekultek/WhatWaf

Nmap探测WAF有两种脚本。

一种是http-waf-detect。

命令:nmap -p80,443 –script=http-waf-detect ip

一种是http-waf-fingerprint。

命令:nmap -p80,443 –script=http-waf-fingerprint ip

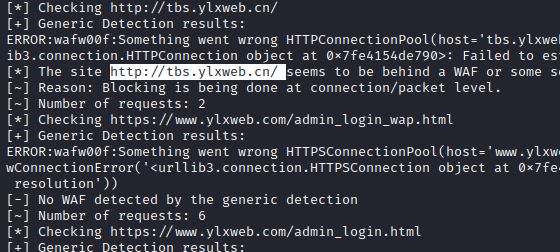

使用wafw00f工具识别waf:

wafw00f -i url.txt # 批量扫描文件中的url

wafw00f -a 域名 # 单个网址手工(下策)

手动检测是拦截页面或者HTTP可识别字段,一般直接输入敏感字段触发拦截规则库就行,如XSS、SQL payload

在搜索框中输入XSS弹窗代码<script>alert('XSS')</script>,WAF拦截后判断WAF

在可能存在的注入页面输入检测注入漏洞代码and 1=2,被WAF拦截后判断WAF。

结果以下站点可能有waf:

http://cd.ylxweb.cn/adminweb/login

http://tbs.ylxweb.cn/ CMS或其他系统指纹识别

开源指纹库:https://github.com/AliasIO/wappalyzer/tree/master/src/technologies

指纹识别可以帮助我们更好地了解目标运行的服务

CMS识别思路

特定文件的MD5

一般来说,网站的特定图标、js、css等静态文件不会去修改,通过爬虫对这些文件进行抓取并与规则库中md5值做对比,如果一致就是同一CMS。这种情况不排除会出现二开导致的误报,但速度较快。

页面关键字

正则匹配关键字或报错信息判断。如Powered by Discuz、dedecms等、tomcat报错页面

请求头信息关键字

通过匹配http响应包中的banner信息来识别。

如:

X-Powered-By字段

Cookies 特征

Server信息

WWW-Authenticate

Meta特征

……

url关键字

将url中存在路由、robots.txt、爬虫结果与规则库做对比分析来判断是否使用了某CMS

如:

wordpress默认存在目录:wp-includes、wp-admin

织梦默认管理后台:dede

帝国常用目录:login/loginjs.php

weblogic常用目录:wls-wsat

jboss常用目录:jmx-console

在线平台:

https://www.yunsee.cn/ (不好用)

https://fp.shuziguanxing.com/#/

https://www.whatweb.net/

https://scan.top15.cn/web/

https://www.wappalyzer.com/

Wappalyzer

逐个访问目标站点,可以看到返回了一些服务的信息:

EHole

https://github.com/EdgeSecurityTeam/EHole

可以本地还可以fofa

Ehole finger -l ..\wafurl.txt

还不错,如果上fofa估计会更好

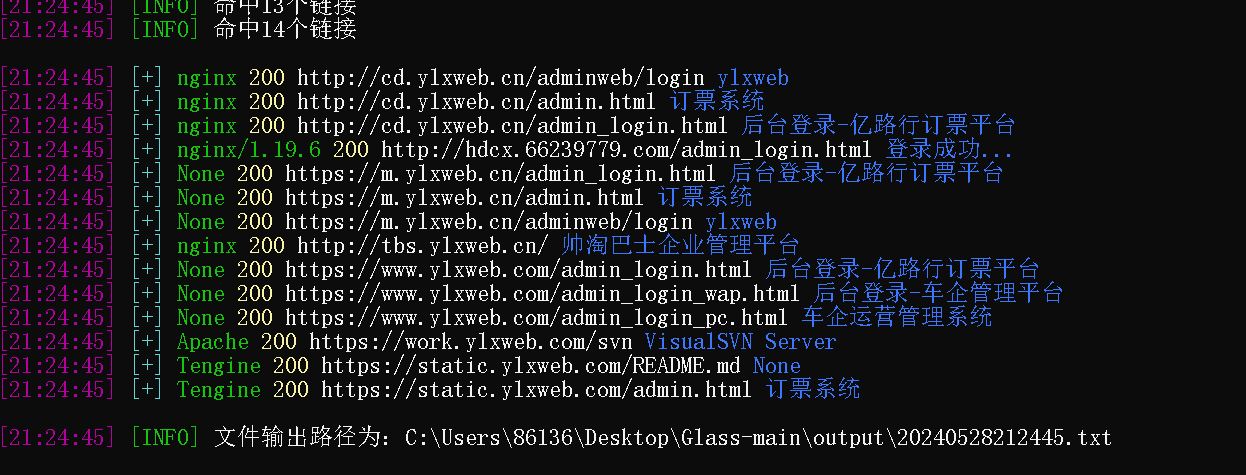

Glass

https://github.com/s7ckTeam/Glass

针对资产列表的快速指纹识别工具

python Glass.py -w wafurl.txt

还可以

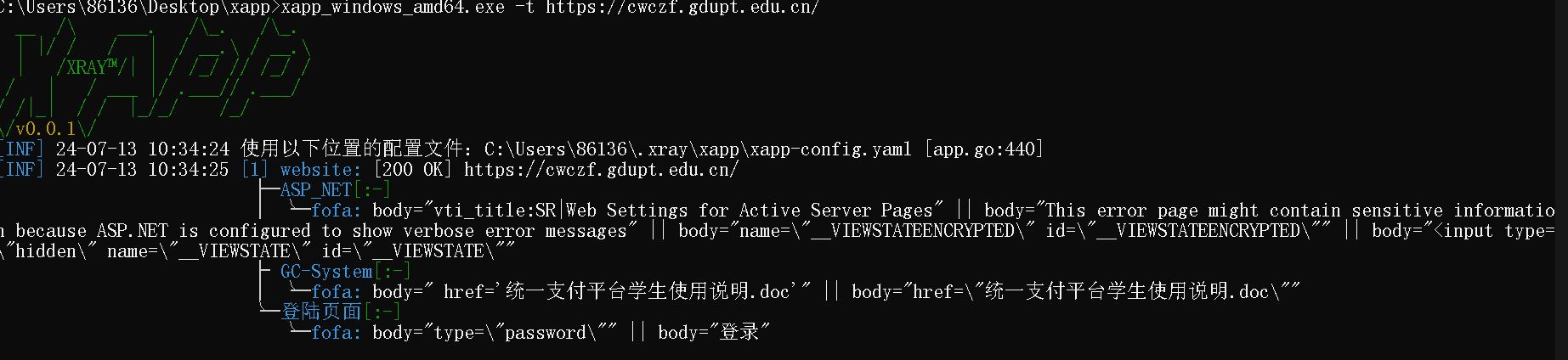

长亭Xapp

github地址:

https://github.com/chaitin/xray/releases?q=xapp

指纹库:

https://github.com/chaitin/xray-plugins

下载后运行一次,会在C:\Users\username\.xray\xapp生成一些文件,此时我们需要进入这个目录添加配置文件:

xapp: &xapp

concurrent: 100

workflow:

- name: scan

base:

- util-target-split

- util-get-env

- detect-url

- detect-website

- list-enable

- fingerprint

- util-reminder

output: [ "event.website" ]

- name: output

base:

- util-result-printer

input: [ "event.website" ]

strategies:

- <<: *xapp

name: l1

description: 我的自定义命令

path:

- g:C:\Users\username\.xray\xapp\plugins然后将指纹库finger/ehole下的所有yml文件直接复制到xapp/plugins插件目录下,然后运行:

xapp -t https://example.com即可自动使用加载的所有指纹,并且这个工具已经集成了EHole,长亭出品还是很不错的

附图:

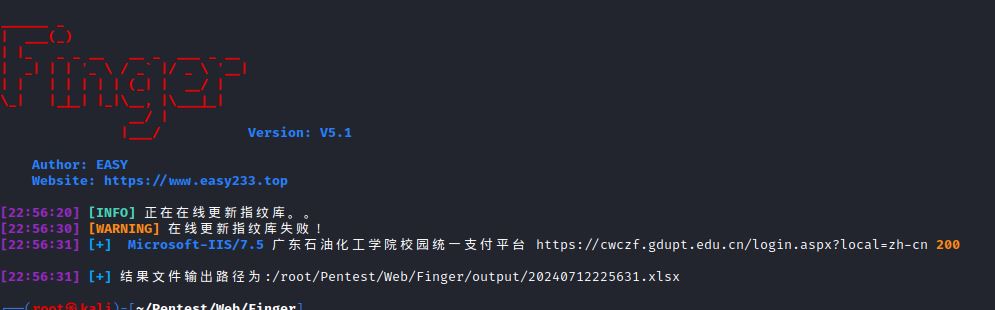

Finger

文章就说的很厉害,但实际用起来感觉也就那样,可能是我不会用吧

下载安装:

git clone https://github.com/EASY233/Finger.git

pip3 install -r requirements.txt

python3 Finger.py -h附图:

其他工具

御剑Web指纹识别

WhatWeb

Test404轻量CMS指纹识别

椰树

WTFScan

Kscan:https://github.com/lcvvvv/kscan

CMSeeK:https://github.com/Tuhinshubhra/CMSeeK

CMSmap:https://github.com/Dionach/CMSmap

ACMSDiscovery:https://github.com/aedoo/ACMSDiscovery

TideFinger:https://github.com/TideSec/TideFinger

AngelSword:https://github.com/Lucifer1993/AngelSword

目录扫描

目录扫描跟字典有很大关系,注意403等目录的递归扫描,准备各种fuzz字典(api等)

常见的敏感目录及文件,会对渗透突破有着很大作用,收集思路一般是爬虫采集、递归扫描、Google Hacking。

常见敏感目录及文件

备份文件:www.zip、www.rar、blog.gm7.org.zip等

代码仓库:.git、.svn等

敏感、隐藏api接口:/swagger-ui.html、/env等

站点配置文件:crossdomain.xml、sitemap.xml、security.txt等

robots文件

网站后台管理页面

文件上传/下载界面

…

tips:

扫描核心主要在于字典价值

403、404页面可能会存在一些信息,可以多fuzz下。

工具使用时善于关键字过滤,将会减少一些误报。

字典推荐

字典推荐

fuzzDicts

庞大的Web Pentesting Fuzz 字典,部分精准度不错,可惜更新是2021的时候了。

Web-Fuzzing-Box

Web Fuzzing Box - Web 模糊测试字典与一些Payloads,主要包含:弱口令暴力破解、目录以及文件枚举、Web漏洞…

字典运用于实战案例:https://gh0st.cn/archives/2019-11-11/1

XXE 暴力枚举字典:https://mp.weixin.qq.com/s/7kUFx6VpCgNVomQ_e6H6HA

源地址:https://gist.github.com/honoki/d7035c3ccca1698ec7b541c77b9410cf

dirsearch

比较不错,使用命令:

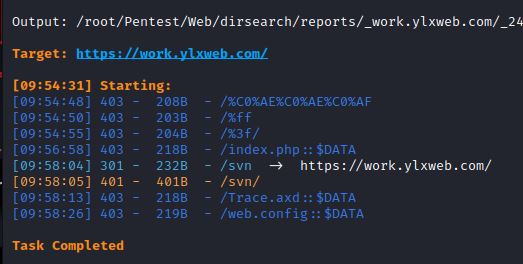

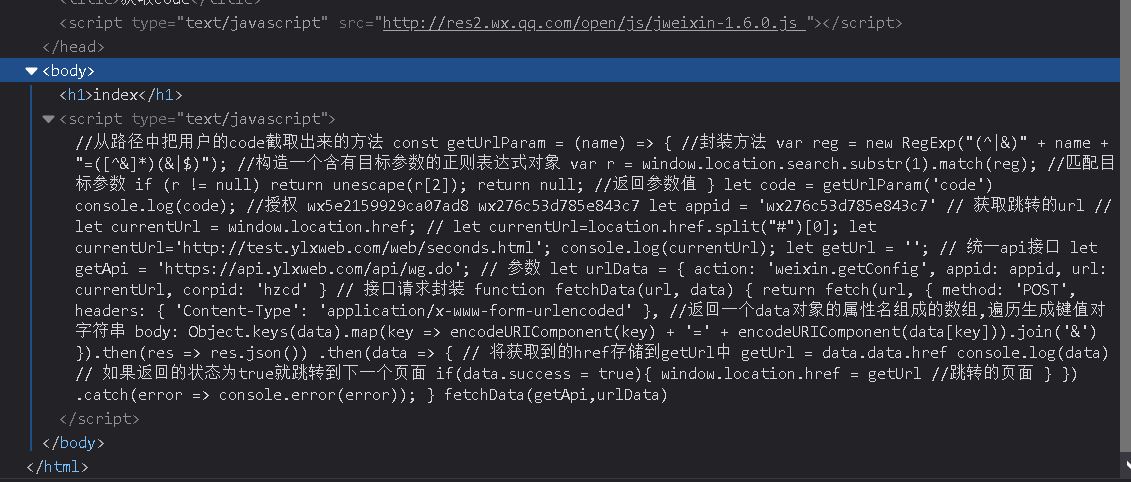

python dirsearch.py -u example.com扫出来一些可能有操作空间的点:

https://static.ylxweb.com/README.md

https://static.ylxweb.com/admin.html

https://work.ylxweb.com/svn

http://hdcx.66239779.com/admin_login.html

http://tbs.ylxweb.cn/

http://cd.ylxweb.cn/robots.txt

http://cd.ylxweb.cn/web

http://cd.ylxweb.cn/adminweb/login

http://cd.ylxweb.cn/admin.html

http://cd.ylxweb.cn/admin2.html

http://cd.ylxweb.cn/admin_login.html

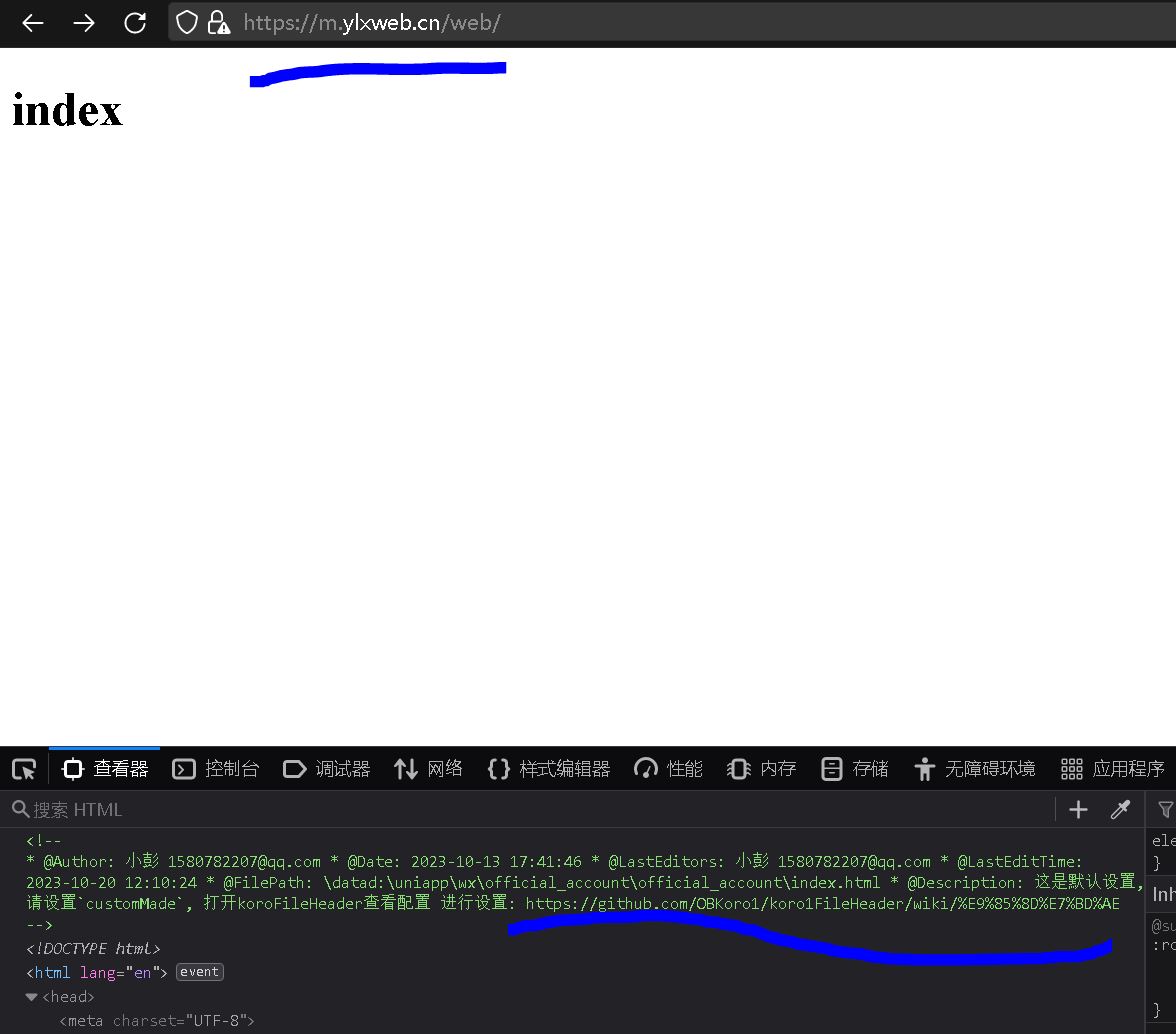

https://m.ylxweb.cn/Xray

使用指令:

xray_windows_amd64.exe ws --basic-crawler https://example.com --html-output vuln.html集成了很多常见的poc和目录扫描等功能,一般来说应该挺好用,但是没发现什么新东西

Dirb

dirb http://example.com可以递归扫描,自定义程度高,这里扫出来一些二层目录,但是实际访问报403:

其他工具

feroxbuster:https://github.com/epi052/feroxbuster

用Rust编写的快速,简单,递归的内容发现工具

yjdirscan:https://github.com/foryujian/yjdirscan

御剑目录扫描专业版

https://github.com/7kbstorm/7kbscan-WebPathBrute

dirbuster

御剑等

后台查找

·1弱口令默认后台:admin,admin/login.asp,manage,login.asp等等常见后台

·2查看网页的链接;一般来说,网站的主页有管理登陆类似的东西,大多数在网站底部版权处或鲁在冒页导肌程等,有些可能被管理员删掉

·3查看网站图片的属性有可能图片是上传大管理后台目录,但是是在前台显示

·4查看网站使用的管理系统,从而确定后台

·5用工具查找:wwwscan,intellitamper,御剑,进行爬虫、字典穷举扫描

·6robots.txt的帮助:robots.txt文件告诉蜘蛛程序在服务器上什么样的文件可以被查看

·7 GoogleHacker通过语法查找后台

·8查看网站使用的编辑器是否有默认后台,FCK、ewb等默认后台

·9短文件利用短文件漏洞进行猜解

·10、子域名有可能管理后台为admin.xxxxx.com、login.xxxxx.com

·11sqlmap-sql-shell load_file(’d:/wwroot/index.php’);利用sql注入查看文件源码获取后台

·12社工、XSS利用社会工程系获取后台,利用存储型XSs获取后台

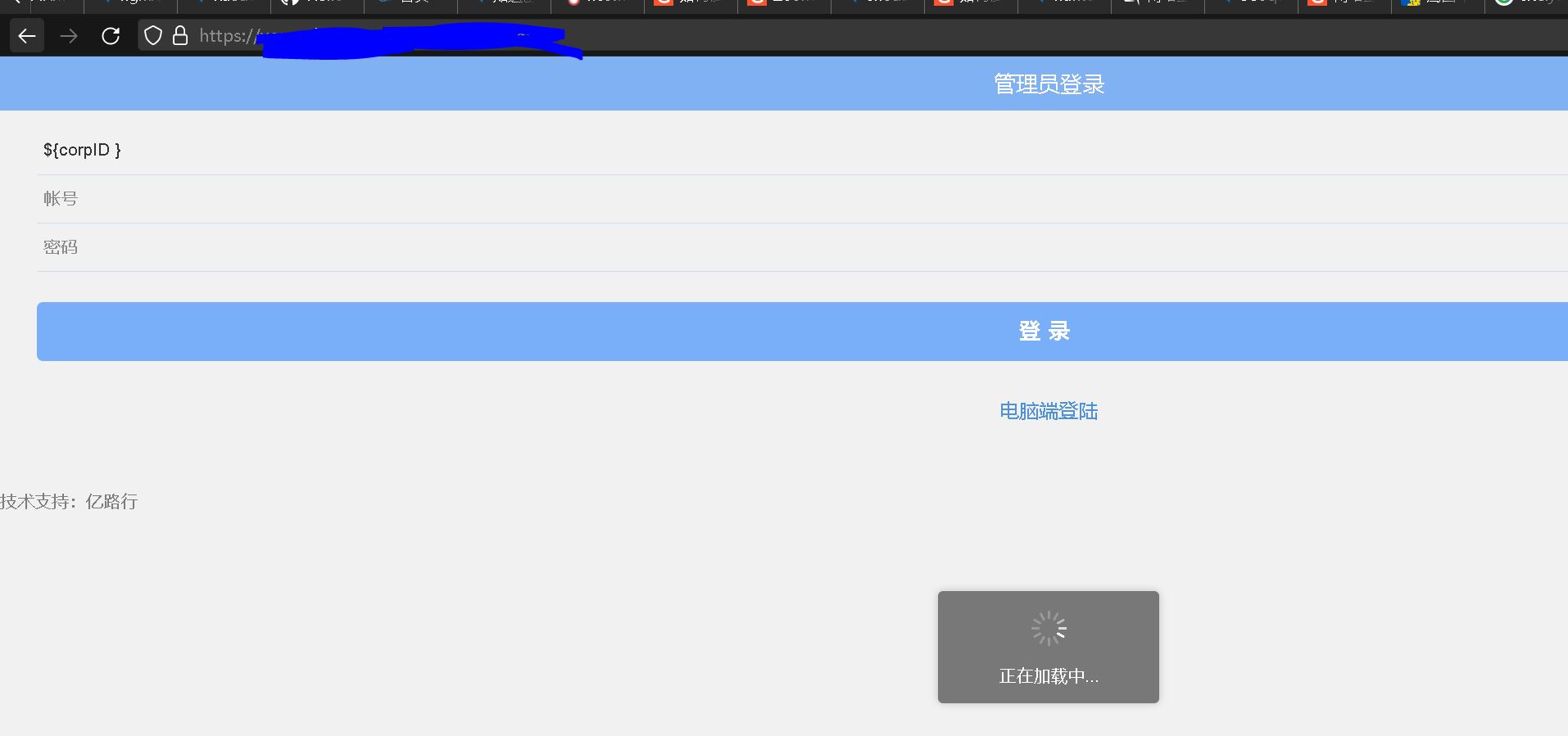

根据目录扫描的结果,又筛选了一些可疑的点:

登录口:

http://cd.ylxweb.cn/adminweb/login

http://cd.ylxweb.cn/admin.html

http://cd.ylxweb.cn/admin_login.html

https://m.ylxweb.cn/admin.html

https://m.ylxweb.cn/admin_login.html

https://m.ylxweb.cn/adminweb/login

http://hdcx.66239779.com/admin_login.html

http://tbs.ylxweb.cn/

https://www.ylxweb.com/admin_login_wap.html

https://www.ylxweb.com/admin_login.html

https://www.ylxweb.com/admin_login_pc.html

信息泄露:

https://work.ylxweb.com/svn

https://static.ylxweb.com/README.md

其他可疑:

https://static.ylxweb.com/admin.html其他工具

还尝试了dirmap,gobuster和dirbuster这几款工具,其中dirmap有很高的自定义性,而剩下两个比较依靠字典

总结

比较推荐使用dirsearch,xray,dirb和dirmap这几款工具来做目录扫描,需要注意的是,目录扫描后的结果需要自己人工查看去过滤打点

JS信息搜集

js文件一般用于帮助网站执行某些功能,存储着客户端代码,可能会存在大量的敏感信息,通过阅读分析可能会找到宝藏。

JS信息查找方法

手工

通过查看页面源代码信息,找到.js后筛选特定信息,但这种方法费时费力,一般网站都会存在大量的js文件,还多数为混淆后的信息。

关键信息查找可以使用浏览器自带的全局搜索如通过path:来查Vue框架路由半自动

通过抓包拦截获取url后使用脚本筛选,比如Burp Suite专业版,可以在Target > sitemap下,选中目标网站选中Engagement tools -> Find scripts,找到网站所有脚本内容。

也可以使用Copy links in selected items复制出选中脚本项目中所包含的URL链接。

粘贴下,然后就可以手工验证url信息价值,有时候可以发现一些未授权、敏感的api接口或者一些GitHub仓库、key值等。

这种方法因为结合手工,在一些深层目录架构中,通过Burp Suite script可以获取到一些工具跑不到的js信息。工具:

findsomething插件和findsomething扫描版,js逆向

PackerFuzzer webpack扫描工具

JSFinder:https://github.com/Threezh1/JSFinder

JSFinder是一款用作快速在网站的js文件中提取URL,子域名的工具

JSINFO-SCAN:https://github.com/p1g3/JSINFO-SCAN

递归爬取域名(netloc/domain),以及递归从JS中获取信息的工具

URLFinder:https://github.com/pingc0y/URLFinder

URLFinder是一款用于快速提取检测页面中JS与URL的工具。

功能类似于JSFinder,但JSFinder好久没更新了。

HAE:https://github.com/gh0stkey/HaE

HaE是基于 BurpSuite Java插件API 开发的请求高亮标记与信息提取的辅助型框架式插件,该插件可以通过自定义正则的方式匹配响应报文或请求报文,并对满足正则匹配的报文进行信息高亮与提取。如匹配敏感信息、提取页面中的链接信息等。

Repo-supervisor:https://github.com/auth0/repo-supervisor#

Repo-supervisor 是一种工具,可帮助您检测代码中的秘密和密码。

command-line-mode 功能:

CLI 模式允许使用源代码扫描本地目录以检测文件中的机密和密码。结果可能以明文或 JSON 格式返回。

- 其他辅助工具

信息收集过程中,js文件不用仅限于当前网站版本,网站的历史版本中也可能会存在一些未失效的关键信息。

历史界面

wayback会记录网站版本更迭,可以获取到之前版本的网站,不仅可以用于收集历史js文件,也有可能找到一些后来删除的敏感资产信息,或者一些漏洞

历史信息查找工具:

waybackurls:https://github.com/tomnomnom/waybackurls

获取 Wayback Machine 知道的域的所有 URL

收集历史js文件

webbackurls target.com | grep “.js” | uniq |sort

通过Wayback Machine收集到的url js列表需要进行存活检验,避免误报,可以使用curl命令或者hakcheckurl工具进行检验。最后在做url提取即可。

反混肴

对于存在混淆的代码需要进行反混淆美化下,使其更易看懂

js-beautify:https://github.com/beautify-web/js-beautify

这个小美化器将重新格式化和重新缩进书签、丑陋的 JavaScript、由 Dean Edward 的流行打包程序打包的解包脚本,以及由 npm 包 javascript-obfuscator处理的部分去混淆脚本。

de4js:https://lelinhtinh.github.io/de4js/

在线JavaScript 反混淆器和解包器

url采集

Rad:https://stack.chaitin.com/tool/detail?id=2

一款专为安全扫描而生的浏览器爬虫。

whatweb-plus:https://github.com/winezer0/whatweb-plus

获取网站title头及Web指纹

url-extractor:http://www.bulkdachecker.com/url-extractor/

在线url提取

js中关键信息简记

密码、api密钥、secretKey等硬编码

隐藏的api接口,如后台、业务测试、某服务等,可能会存在未授权。

注释信息,注释为代码时,可能会通过修改注释改变业务逻辑,实现机制绕过,如xss绕过、登录绕过等。

Webpack 打包静态资源、js.map后缀文件,是jQuery中的一个新功能,支持Source Map,储存着各种api接口信息,而Webpack打包的信息很多都会放在js.map文件中,通过还原代码可能会找到一些未授权的api接口。相关处理工具如下:

sourcemapper

https://www.npmjs.com/package/restore-source-tree

https://github.com/paazmaya/shuji

子域名信息

依赖或框架,对于旧依赖或框架可以直接使用retire.js扫描相关漏洞。

……

HOST碰撞

https://xz.aliyun.com/news/9089

参考文章

其他

OSINT

开源情报,开源情报需要靠平时的积累,他就像新闻,没什么用但是又有用

情报资源:

OSINT-CN 一款在线分享国内外OSINT资源和工具的网站

https://start.me/p/GE7JQb/osint

Digital-Privacy Information Protection & OSINT resources | 一个关于数字隐私搜集、保护、清理集一体的方案,外加开源信息收集(OSINT)对抗

https://github.com/ffffffff0x/Digital-Privacy

微信公众号 情报小蜜蜂 little_bee007

iYouPort OSINT专栏

https://www.iyouport.org/category/osint/

sinwindie/OSINT - 各种平台的 OSINT “一张图” 系列

https://github.com/sinwindie/OSINT

blaCCkHatHacEEkr/OSINT_TIPS - OSINT 技巧合集

https://github.com/blaCCkHatHacEEkr/OSINT_TIPS

The Privacy, Security, & OSINT Show - 讲述、介绍各类 OSINT 技能的博客

https://inteltechniques.com/podcast.html

OSINT Framework - 非常著名的 OSINT 框架,有着非常丰富的 OSINT 资源

https://osintframework.com/

情报工具:

https://intelx.io/tools - 在线使用的开源情报和取证工具清单

OSINT Recon Tool - 在线的 osint 工具集合,加上思维脑图

https://recontool.org/#mindmap

woj-ciech/SocialPath - 跟踪社交媒体平台上的用户

https://github.com/woj-ciech/SocialPath

Greenwolf/social_mapper - 通过面部识别跟踪不同社交平台目标的工具

https://github.com/Greenwolf/social_mapper

bhavsec/reconspider - 可用于扫描IP地址,电子邮件,网站,组织的 OSINT 工具

https://github.com/bhavsec/reconspider

SpiderFoot:https://www.spiderfoot.net/

https://www.osint-labs.org/tools/

结尾

大致的整个信息搜集流程就是这样,通过这个流程,我们成功的从只有一个公司名称到找到登陆点还有可疑站点,接下来就到了漏扫等更加有趣的部分了

参考鸣谢

https://forum.butian.net/share/1976

https://forum.butian.net/share/2841