OSCP-Sau

Sau

来源:HackTheBox

难度:Easy

nmap -O -A -Pn -sV -sS -p- 10.10.11.224发现目标开放了80,22,55555,8338,并且80和8338端口处于过滤状态,猜测他开在127.0.0.1上导致不能直接访问

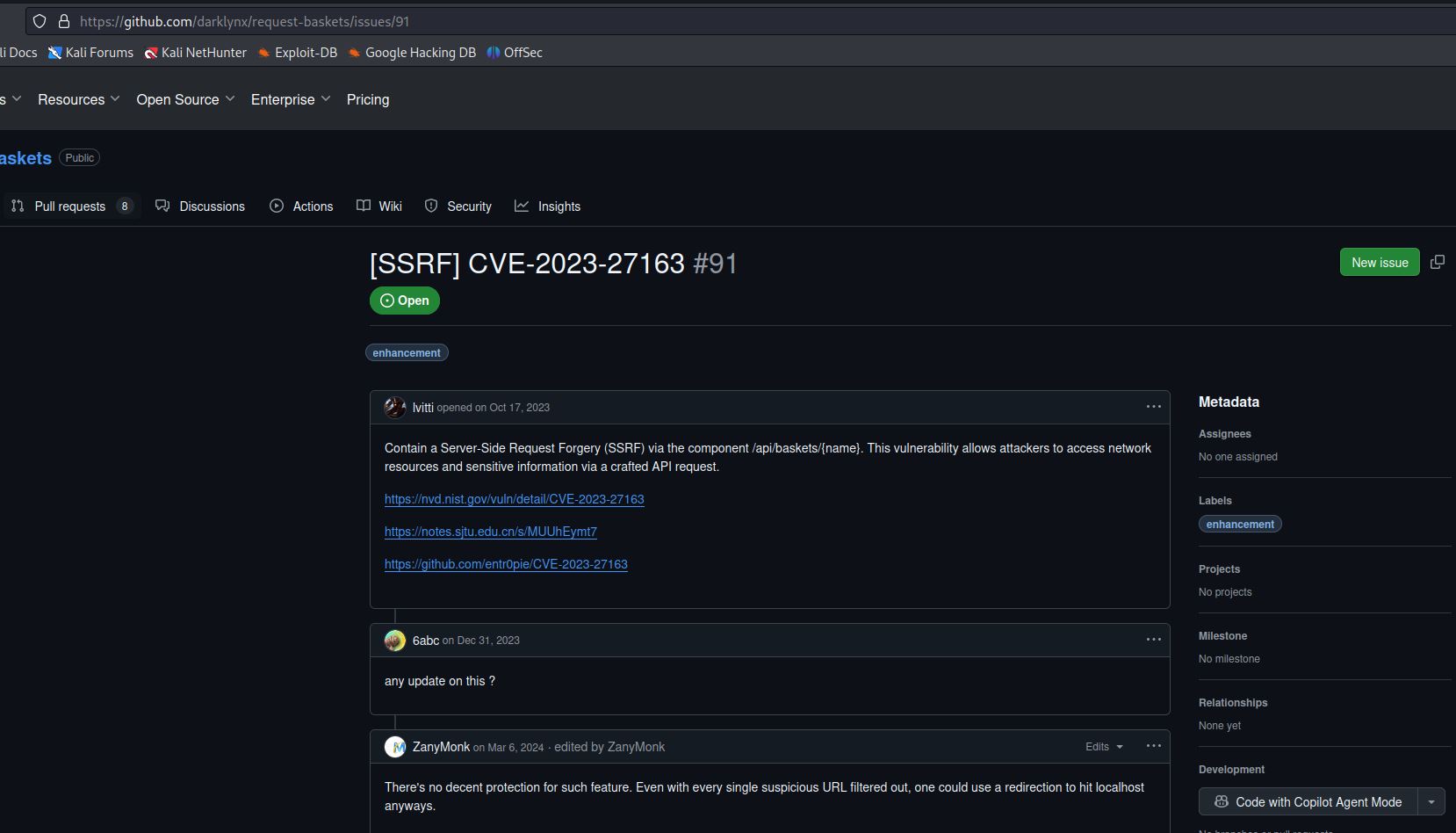

直接访问55555,发现是一个requests baskets的网页组件,测试没有结果,查看其github的issue页面发现之前提过ssrf漏洞的issue:

并且附上了poc地址,尝试利用POC,成功用ssrf漏洞访问到靶机本地的80和8338端口,又是一个新的组件,searchsploit发现有POC,打POC getshell,随后拿一个ttyshell

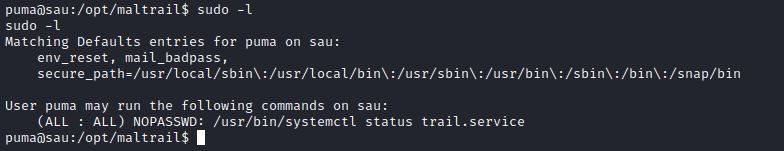

使用sudo -l 检查sudo配置:

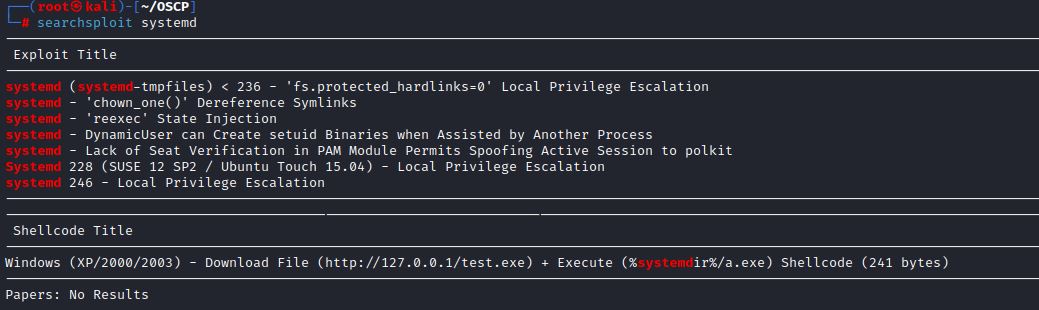

发现可以以root权限运行systemctl,猜测提权漏洞可能与systemctl有关,遂查询版本,在searchsploit中找到相关漏洞:

(systemctl —> systemd)

中文解释:

漏洞描述

Systemd 是一个Linux系统的初始化系统和服务管理器。

该项目受影响版本存在权限管理不当漏洞,当Linux中的LESSSECURE未设置为1且sudoers文件对于执行”systemctl status”等命令没有限制时,攻击者则可将终端窗口调小随后执行sudo systemctl ,迫使系统以默认的root权限自动调用”less”命令输出结果,进而实现权限提升

解决建议

“将组件 Systemd 升级至 247 及以上版本”

根据漏洞提权即可,经典user.txt和/root目录找flag